SSH モジュール

GFI LanGuard LinuxUnix オペレーティング システム ファミリーの一部であるオープン ソース オペレーティング システム。/UNIX ベースのシステムにおける脆弱性スクリプトの実行を制御する SSH モジュール実行されるスクリプトによって生成されるコンソール (テキスト) データを通じて、脆弱性チェックの結果が判定されるモジュール。 したがって、ターゲットの Linux/UNIX OS でサポートされる任意のスクリプト方式やテキストでコンソールに結果を出力する方式を使用して、独自の Linux/UNIX 脆弱性チェックを作成できます。が含まれています。

SSH モジュールでは、実行したスクリプトが生成する UI (テキスト) データを通じて脆弱性チェックの結果が判定されます。 したがって、ターゲットのオペレーティング システムでサポートされる任意のスクリプト方式を使用して、独自の Linux/UNIX 脆弱性チェックを作成できます。

キーワード

SSH モジュールでは、そのターミナル ウィンドウを通じてセキュリティ スキャン スクリプトを実行できます。 Linux/UNIX ベースのターゲット コンピューター上でセキュリティ スキャンを起動すると、脆弱性チェック スクリプトが SSH 接続を通じて個々のターゲット コンピューターにコピーされ、ローカルに実行されます。

SSH 接続は、セキュリティ スキャンの起動前に指定されるログオン資格情報 (つまり、ユーザー名とパスワード/SSH 秘密キー ファイル) を使用して確立されます。

SSH モジュールでは、実行されるスクリプトのテキスト出力内の特定のキーワードを通じて、脆弱性チェックのステータスを判断できます。 これらのキーワードはモジュールによって処理され、GFI LanGuard への指示として解釈されます。 SSH モジュールによって識別される標準キーワードは次のとおりです。

| キーワード | 説明 |

|---|---|

|

TRUE: / FALSE |

これらの文字列は、実行される脆弱性チェック/スクリプトの結果を示します。 SSH モジュールによって TRUE が検出された場合、脆弱性チェックが成功したことを意味します。FALSE は、チェックが失敗したことを示します。 |

|

AddListItem |

この文字列は、脆弱性チェック レポート (つまり、スキャン結果) に結果を追加する内部機能を起動します。 これらの結果は、スキャン完了後に GFI LanGuard に表示されます。 この文字列の書式は次のとおりです。 AddListItem([[[[parent node]]]],[[[[actual string]]]]) |

|

[[[[parent node]]]] |

結果が追加されるスキャン結果ノードの名前を含みます。 |

|

[[[[actual string]]]] |

スキャン結果ノードに追加される値を含みます。 注意 個々の脆弱性チェックは、関連するスキャン結果ノードに結び付けられます。 そのため、デフォルトでは、‘AddListItem’ の結果が、関連する/デフォルトの脆弱性ノードに追加されることになります。 このように、親ノード (parent node) パラメーターが空である場合は、指定された文字列がデフォルト ノードに追加されます。 |

|

SetDescription |

この文字列は、脆弱性チェックのデフォルト説明を新しい説明で上書きする内部機能を起動します。 この文字列の書式は次のとおりです。SetDescription([New description]) |

|

!!SCRIPT_FINISHED!! |

この文字列は、すべてのスクリプト実行の終了を示します。 SSH モジュールは、この文字列が見つかるまで、またはタイムアウトが発生するまで、この文字列の検索を続けます。 文字列 ‘!!SCRIPT_FINISHED!!’ が生成される前にタイムアウトが発生した場合、SSH モジュールは、その脆弱性チェックを「失敗」と分類します。 注意 すべてのカスタム スクリプトは、チェック処理の最後に ‘!!SCRIPT_FINISHED!!’ 文字列を出力することが必須です。 |

カスタム シェル スクリプトを使用する脆弱性チェックの追加

次の例では、Bash で書かれたスクリプトを使用する脆弱性チェックを (Linux ベースのターゲット用に) 作成します。 この例の脆弱性チェックは、‘test.file’ という名前のダミー ファイルが存在するかどうかをテストします。

手順 1:スクリプトの作成

1. 好みのテキスト ファイル エディターを起動します。

2. 次のコードを使用して、新しいスクリプトを作成します。

#!/bin/bash

if [ –e test.file ]

then

echo "TRUE:"

else

echo "FALSE:"

fi

echo "!!SCRIPT_FINISHED!!"

3. ファイルを <GFI LanGuard インストール フォルダーのパス> ..\Data\Scripts\myscript.sh に保存します。

手順 2:新しい脆弱性チェックの追加

1. GFI LanGuard を起動します。

2. GFI LanGuard ボタンをクリックし、設定 > スキャン プロファイルどの脆弱性が特定されるのか、どの情報がスキャン ターゲットから取得されるのかを判断する脆弱性チェックの集合。 エディター を選択します。 または、CTRL + P を押して、スキャン プロファイル エディター を起動します。

3. 真ん中のペインから、新しい脆弱性チャックを追加するカテゴリ (たとえば、重度のセキュリティ脆弱性) を選択します。

4. 新規ウィンドウで、真ん中のペインの 追加 をクリックして、新しい脆弱性を追加します。

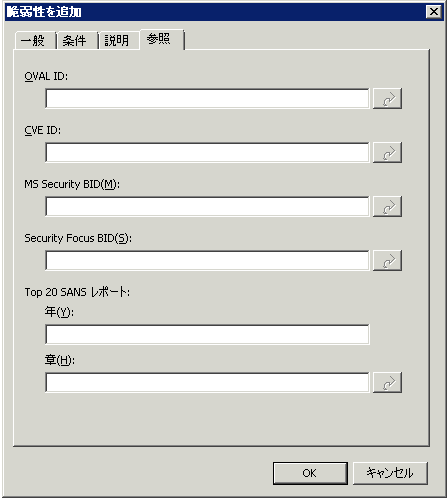

[脆弱性追加] ダイアログ

5. 一般、説明、参照 の各タブに移動し、脆弱性の名称、簡単な説明、セキュリティ レベル、OVALオープンで一般に利用できるセキュリティ コンテンツの普及を促進し、セキュリティ ツールおよびサービス全体にわたってこの情報の伝送を標準化させる標準です。 ID (適用される場合) などの詳細情報を指定します。

6. 条件 タブをクリックし、追加 ボタンをクリックします。 これにより、[チェック プロパティ] ウィザードが表示されます。

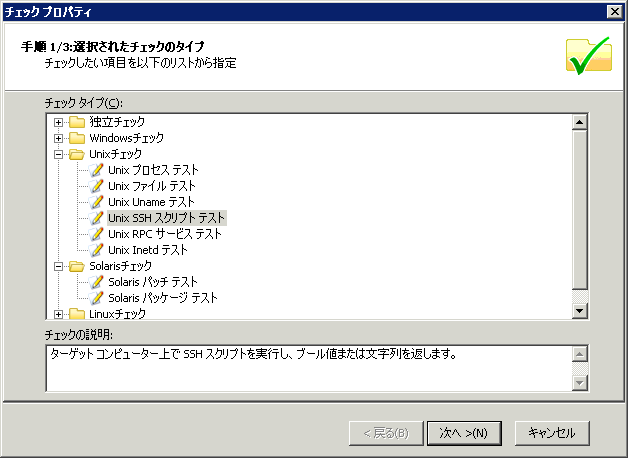

脆弱性チェックの追加 - チェックのタイプの選択

7. UNIX チェック > SSH スクリプト テスト ノードを選択し、[次へ] ボタンをクリックしてセットアップを続けます。

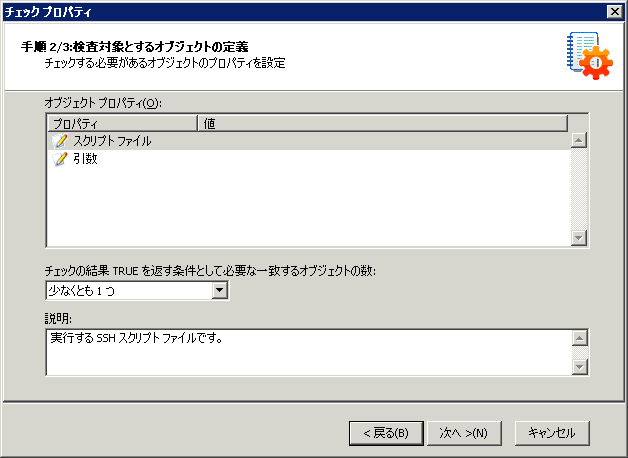

脆弱性チェックの追加 - SSH ファイルの選択

8. ファイルの選択 をクリックし、このチェック中に実行されるカスタム SSH スクリプト ファイルを選択します。 次へをクリックして続行します。

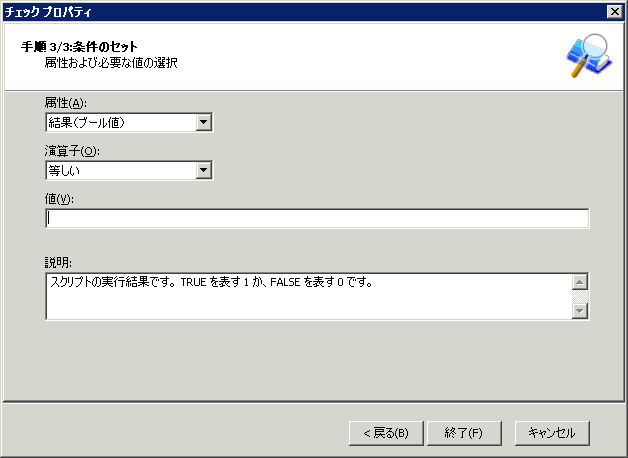

脆弱性チェックの追加 - 条件の定義

9. ウィザードで相対条件セットアップを選択し、スクリプトの選択を確定します。 [終了] をクリックして、ウィザードを終了します。

10. OK をクリックして、新しい脆弱性チェックを保存します。

手順 3:この例で使用する脆弱性チェック/スクリプトのテスト

新しいチェックが追加されたスキャン プロファイルを使用して、ローカルホスト コンピューターをスキャンします。

1. Linux ターゲット コンピューターにログオンし、‘test.file’ という名前のファイルを作成します。 このチェックは、'test.file' というファイルが見つかった場合に、脆弱性アラートを生成します。

2. ファイルを作成した Linux ターゲット上で、スキャンを開始します。

3. スキャン結果を確認します。