Módulo SSH

GFI LanGuard incluye un módulo SSH que administra la ejecución de scripts de vulnerabilidades en sistemas basados en LinuxSistema operativo de código abierto que forma parte de la familia de sistemas operativos Unix. o UNIX.

El módulo SSH determina el resultado de las comprobaciones de vulnerabilidades a través de los datos (texto) de la interfaz del usuario producidos por un script ejecutado. Esto significa que puede crear comprobaciones de vulnerabilidades de Linux o UNIX personalizadas utilizando cualquier método de scripting compatible con el sistema operativo de destino.

Palabras claves

El módulo SSH puede ejecutar scripst de detección de seguridad a través de su ventana de terminal. Cuando se inicia un examen de seguridad en equipos de destino basados en Linux/UNIX, se copian scripts de comprobación de vulnerabilidades al equipo de destino respectivo a través de una conexión SSH y se ejecutan de nivel local.

La conexión SSH se establece utilizando las credenciales de inicio de sesión (es decir, nombre de usuario y contraseña/archivo de clave privada SSH) especificadas antes del inicio del examen de seguridad.

El módulo SSH puede determinar el estado de una comprobación de vulnerabilidades a través de palabras claves específicas presentes en los resultados de texto del script ejecutado. Estas palabras claves se procesan a través del módulo y se interpretan como instrucción para GFI LanGuard. Entre las palabra claves identificadas por el módulo SSH se incluyen las siguientes:

| Palabra clave | Descripción |

|---|---|

|

TRUE: / FALSE |

Estas cadenas indican el resultado de la comprobación de vulnerabilidades o del script ejecutados. Cuando el módulo SSH detecta “TRUE”, significa que la comprobación fue exitosa; “FALSE:” indica que la comprobación de vulnerabilidades ha fallado. |

|

AddListItem |

Esta cadena desencadena una función interna que agrega resultados al informe de comprobación de vulnerabilidades (es decir, resultados de examen). Los resultados se muestran en GFI LanGuard después de la finalización de un examen. El formato de esta cadena es el siguiente: AddListItem([[[[nodo principal]]]],[[[[cadena real]]]]) |

|

[[[[nodo principal]]]] |

Incluye el nombre del nodo de resultados de examen al que se puede agregar el resultado. |

|

[[[[cadena real]]]] |

Permite incluir el valor que se agregará al nodo de resultados de examen. Nota Cada comprobación de vulnerabilidades se vincula a un nodo de resultados de examen asociado. Esto significa que los resultados de “AddListItem” se incluyen de forma predeterminada en un nodo de vulnerabilidades asociado o predeterminado. De esta manera, si el parámetro del nodo principal se deja vacío, la función agregará la cadena especificada al nodo predeterminado. |

|

SetDescription |

Esta cadena desencadena una función interna que sobescribirá la descripción predeterminada de una comprobación de vulnerabilidades con una nueva descripción. El formato de esta cadena es el siguiente: SetDescription([nueva descripción]) |

|

!!SCRIPT_FINISHED!! |

Esta cadena marca el final de la ejecución de cada script. El módulo SSH continuará buscando esta cadena hasta que se encuentre hasta que se venza un tiempo de espera. Si se produce un vencimiento de tiempo de espera antes de que se genere la cadena “!!SCRIPT_FINISHED!!” , el módulo SSH clasificará la comprobación de vulnerabilidades respectiva como fallida. Nota Es imprescindible que cada script personalizado produzca la cadena “!!SCRIPT_FINISHED!!” al final de su proceso de comprobación. |

Adición de una comprobación de vulnerabilidades que utilice un script shell personalizado

En el siguiente ejemplo se crea una comprobación de vulnerabilidades (para destinos basados en Linux) que utiliza un script escrito en Bash. La comprobación de vulnerabilidades de este ejemplo realizará una prueba en busca de un archivo ficticio llamado “test.file”

Paso 1: Creación del script

1. Inicie su editor de archivos de texto favorito.

2. Cree un nuevo script utilizando el siguiente código:

#!/bin/bash

if [ –e test.file ]

then

echo "TRUE:"

else

echo "FALSE:"

fi

echo "!!SCRIPT_FINISHED!!"

3. Guarde el archivo en <ruta de carpeta de instalación de GFI LanGuard> ..\Data\Scripts\myscript.sh

Paso 2: Adición de la nueva comprobación de vulnerabilidades

1. Inicie GFI LanGuard.

2. Haga clic en el botón GFI LanGuard y seleccione Configuration > Scanning Profile Editor. Como alternativa, presione Ctrl + P para iniciar Scanning Profiles Editor.

3. En el panel intermedio, seleccione la categoría en la que se incluirá la nueva comprobación de vulnerabilidades (por ejemplo, High Security Vulnerabilities...).

4. En la ventana nueva, agregue una nueva vulnerabilidad haciendo clic en Add en el panel intermedio.

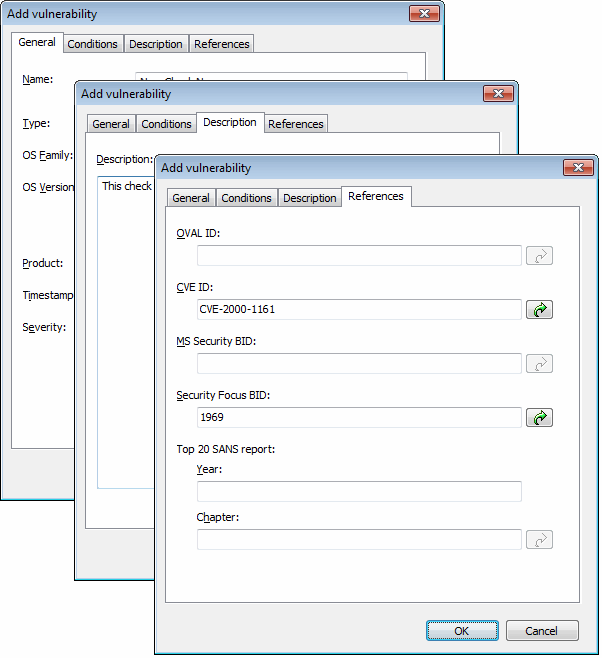

Cuadro de diálogo Add vulnerability

5. Acceda a las fichas General, Description y References y especifique detalles básicos, como el nombre de la vulnerabilidad, una descripción breve, el nivel de seguridad y la Id. OVALEstándar que promueve contenido de seguridad abierto y públicamente disponible, y estandariza la transferencia de esta información en todo el espectro de herramientas y servicios de seguridad. (si corresponde).

6. Elija la ficha Conditions y haga clic en el botón Add. Esto activará el asistente Check properties.

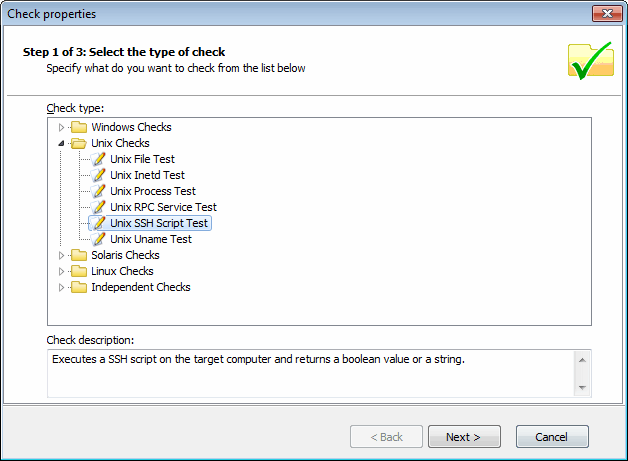

Adición de comprobaciones de vulnerabilidades: selección del tipo de comprobación

7. Seleccione el nodo Unix checks > SSH Script Test y haga clic en el botón Next para continuar con la configuración.

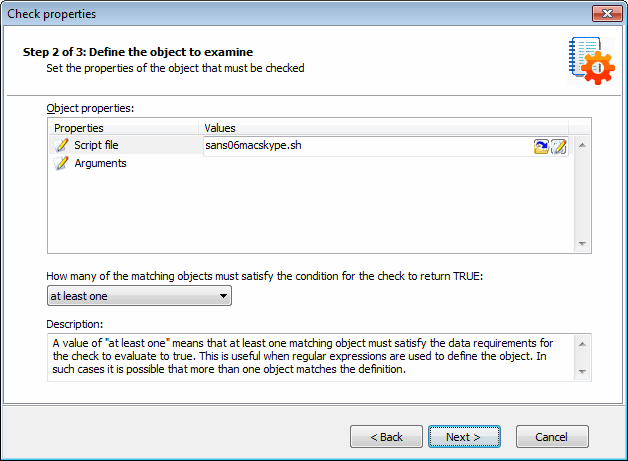

Adición de comprobaciones de vulnerabilidades: selección del archivo SSH

8. Haga clic en Choose file y seleccione el archivo de script SSH personalizado que se ejecutará durante esta comprobación. Haga clic en Siguiente para continuar.

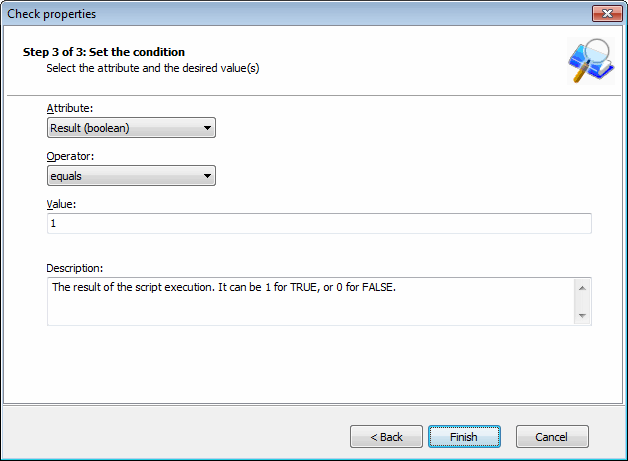

Adición de comprobaciones de vulnerabilidades: definición de condiciones

9. Seleccione la configuración de condiciones relativas en el asistente para finalizar la selección de script. Haga clic en Finish para cerrar el asistente.

10. Haga clic en OK para guardar la nueva comprobación de vulnerabilidades.

Paso 3: Prueba de la comprobación de vulnerabilidades y del script utilizados en el ejemplo

Examine su equipo localhost utilizando el perfil de detección en el que se agregó la nueva comprobación.

1. Inicie sesión en un equipo de destino con Linux y cree un archivo con el nombre “test.file”. Esta comprobación generará una alerta de vulnerabilidades si se encuentra un archivo con el “test.file”.

2. Inicie un examen en el destino con Linux en el que creó el archivo.

3. Verifique sus resultados de examen.