Interpretación de resultados de exámenes manuales

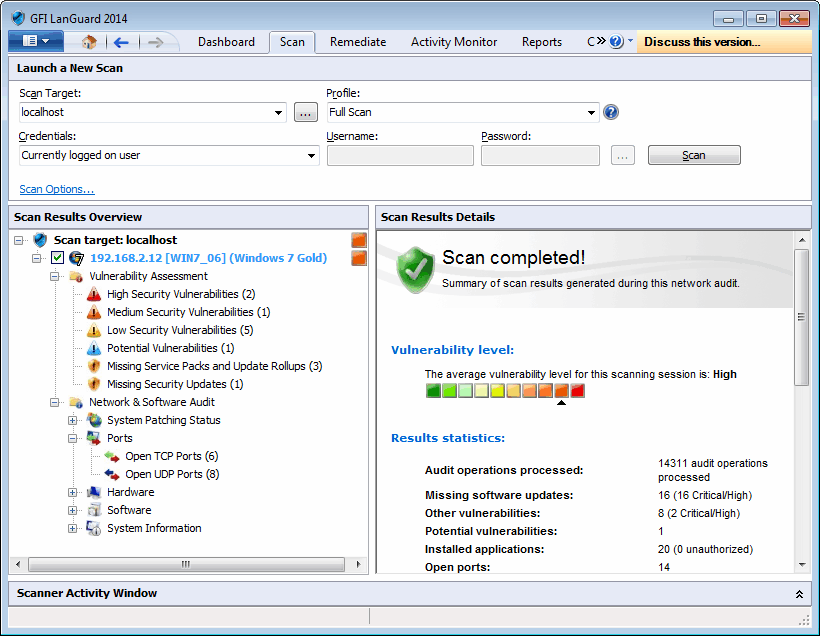

Las secciones Scan Results Overview y Scan Results Details de la ficha Scan están diseñadas para facilitar el proceso de análisis de resultados en la mayor medida posible. Utilice la información de las siguientes secciones para aprender la manera en que se interpretan los resultados de exámenes y conocer las áreas que requieren su atención de inmediato:

- Visualización de resultados de exámenes

- Clasificación del nivel de vulnerabilidad

- Evaluación de vulnerabilidades

- Auditoría de red y de software

Visualización de resultados de exámenes

Utilice esta sección para interpretar resultados generados por exámenes manuales y resultados almacenados en el back-end de base de datos. Para obtener más información, consulte Exámenes manuales.

Para ver resultados de exámenes manuales:

1. Inicie GFI LanGuard y haga clic en la ficha Scan.

2. Inicie un nuevo examen o cargue el resultado de la base de datos o del archivo. Para obtener más información, consulte Carga de resultados de la base de datos.

3. Una vez completado el proceso, los resultados aparecerán en las secciones Scan Result Overview y Scan Results Details.

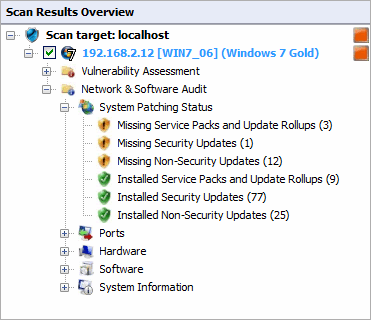

Información general de resultados

En Scan Results Overview, expanda un nodo del equipo para acceder a resultados recuperados durante el examen. Los resultados de exámenes de seguridad se organizan en dos nodos secundarios con las siguientes etiquetas:

Durante un examen, cada nodo del equipo tiene un icono que categoriza el tiempo de respuesta. En la siguiente tabla se describen los diferentes iconos utilizados por GFI LanGuard para categorizar el tiempo de respuesta. El primer icono indica que el examen se encuentra en cola y el segundo que el examen se encuentra en curso.

| Categoría | Información | Descripción |

|---|---|---|

|

Respuesta rápida | Menos de 25 ms |

|

Respuesta media | Entre 25 y 100 ms |

|

Respuesta lenta | Más de 100 ms |

Clasificación del nivel de vulnerabilidad

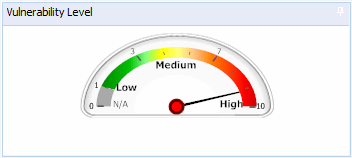

El nivel de vulnerabilidad de GFI LanGuard es una clasificación que se asigna a cada equipo examinado. La clasificación se puede visualizar desde:

- Scan Results Details: esta sección de la ficha Scan le proporciona un medidor de nivel de vulnerabilidad que se asigna al equipo o a los los grupos que se han examinado

- Dashboard: la sección Dashboard le proporciona información de equipos específicos o grupos seleccionados de equipos del árbol de equipos. Seleccione el equipo o grupo y visualice el medidor de vulnerabilidad en el panel derecho. Seleccione Entire Network para visualizar el nivel de vulnerabilidad de todos sus destinos de examen.

Medidor del nivel de vulnerabilidad

¿De qué manera se calcula el nivel de vulnerabilidad?

El nivel de vulnerabilidad se calcula utilizando un sistema de ponderación. Después de un examen, GFI LanGuard agrupa las vulnerabilidades detectadas en categorías ordenadas por clasificación de gravedad:

- Alta

- Media

- Baja

Por cada clasificación se proporciona una puntuación ponderada. Esto se basa en el número total de vulnerabilidades por categoría.

Nota

Cuando el nivel de vulnerabilidad no se puede evaluar o no se ha realizado un examen de vulnerabilidades,GFI LanGuard proporciona la clasificación N/A.

Puntuaciones de ponderación

| Categoría | Número de vulnerabilidades detectadas | Puntuaciones |

|---|---|---|

| Vulnerabilidades altas |

1 a 2 3 a 5 > 5 |

8 9 10 |

| Vulnerabilidades medias |

1 a 2 3 a 5 > 5 |

5 6 7 |

| Vulnerabilidades bajas |

1 a 2 3 a 5 > 5 |

2 3 4 |

Clasificación de puntuaciones

Una vez que se categorizan las vulnerabilidades detectadas y se genera una puntuación para cada categoría, se establece el nivel de vulnerabilidad general. El nivel de vulnerabilidad es la clasificación de gravedad con la puntuación más alta.

Puntuaciones de nivel de vulnerabilidad:

- Una puntuación de >= 8 da como resultado una clasificación de vulnerabilidad High (Alta)

- Una puntuación de <= 7 y >= 5 da como resultado una clasificación de vulnerabilidad Medium (Media)

- Una puntuación de <= 4 y >=1 da como resultado una clasificación de vulnerabilidad Low (Baja).

Ejemplo

Durante un examen del Equipo A, se detectaron las siguientes vulnerabilidades:

- 3 vulnerabilidades altas

- 8 vulnerabilidades medias

- 5 vulnerabilidades bajas.

GFI LanGuard calculó la puntuación para cada categoría y dio los siguientes resultados:

- 3 vulnerabilidades altas = 9

- 8 vulnerabilidades medias = 7

- 5 vulnerabilidades bajas = 3.

El nivel de vulnerabilidad del Equipo A es, por lo tanto, ALTO.

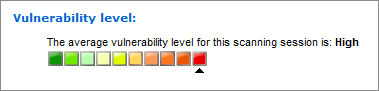

Medidor de vulnerabilidad de Dashboard

El nivel de vulnerabilidad se indica utilizando una barra gráfica codificada por colores:

- Sección roja de la barra = nivel de vulnerabilidad alto

- Sección verde de la barra = nivel de vulnerabilidad bajo.

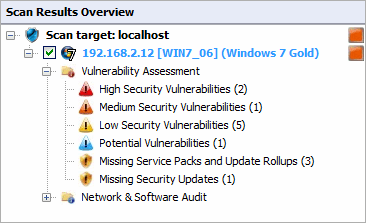

Evaluación de vulnerabilidades

Modo de evaluación de vulnerabilidades

Haga clic en cualquiera de los nodos de Vulnerability Assessment para ver las vulnerabilidades de seguridad identificadas en el equipo de destino agrupadas por tipo y gravedad.

Vulnerabilidades de seguridad altas

Haga clic en los nodos secundarios High Security Vulnerabilities o Low Security Vulnerabilities para obtener una lista de puntos débiles detectados durante la auditoría de un dispositivo de destino. Los grupos se describen en la siguiente tabla:

| Grupo | Descripción |

|---|---|

| Mail, FTPProtocolo que se utiliza para transferir archivos entre equipos de redes., RPC, DNSBase de datos que utilizan las redes TCP e IP, que permite la conversión de nombres de host en números IP y el suministro de otra información relacionada con dominios. and Miscellaneous | Muestra vulnerabilidades detectadas en servidores FTP, DNS y de correo SMTP, POP3 e IMAP. Proporciona enlaces a artículos de la base de conocimientos de Microsoft® o a otra documentación de asistencia. |

| Web | Enumera vulnerabilidades detectadas en servidores web (como problemas por configuraciones incorrectas). Entre los servidores web admitidos se incluyen Apache, Internet Information Services (IIS®) y NetscapeExplorador web desarrollado originalmente por Netscape Communications Corporation.. |

| Servicios | Enumera vulnerabilidades detectadas en servicios activos además de la lista de cuentas no utilizadas aún activas y accesibles en los destinos examinados. |

| Registry | Enumera parámetros de configuración de un dispositivo de red examinado. Proporciona enlaces a documentación de asistencia y descripciones breves de vulnerabilidades. |

| Software | Enumera aplicaciones de software instaladas en los dispositivos de red examinados. Proporciona enlaces a documentación de asistencia y descripciones breves de vulnerabilidades. |

| Rootkit | Enumera vulnerabilidades detectadas como consecuencia de la instalación de un rootkit en los dispositivos de red examinados. Proporciona enlaces a documentación de asistencia y descripciones breves de vulnerabilidades. |

Vulnerabilidades potenciales

Seleccione el nodo secundario Potential vulnerabilities para ver elementos de resultados de examen clasificados como posibles puntos débiles de la red. Aunque no se clasifican como vulnerabilidades, estas entradas de resultados de examen requieren particular atención debido a que los usuarios con malas intenciones pueden explotarlas para actividades malintencionadas.

Por ejemplo, durante un examen de vulnerabilidades GFI LanGuard enumera todos los módems instalados y configurados en equipos de destino. Si no se utilizan, los módems no representan una amenaza para su red. Si se conectan a una línea telefónica, estos módems pueden, no obstante, utilizarse para obtener acceso no autorizado y no controlado a Internet. Los usuarios pueden eludir la seguridad perimetral corporativa, incluidos los cortafuegos, los antivirus, la clasificación de sitios web y el bloqueo de contenido web. Esto expone a la infraestructura de TI corporativa a una amplia variedad de amenazas, incluidos los ataques por parte de hackers. GFI LanGuard considera los módems instalados como posibles amenazas y los enumera en el nodo secundario Potential Vulnerabilities.

Service Pack faltantes

Haga clic en los nodos secundarios Missing Service Packs and Update Rollups o Missing Security Updates para realizar una comprobación de actualizaciones o revisiones de software faltantes. Para obtener una lista completa de Service Pack y revisiones faltantes que GFI LanGuard pueda identificar, consulte http://go.gfi.com/?pageid=ms_app_fullreport

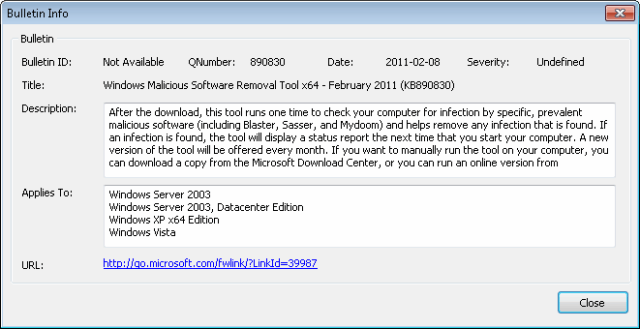

Información de boletín.

Para acceder a la información de boletín, haga clic con el botón secundario en el Service Pack correspondiente, seleccione More details y después Bulletin Info.

Cuadro de diálogo de información de boletín

Auditoría de red y de software

Nodo de auditoría de redes y software

Haga clic en Network & Software Audit para ver vulnerabilidades de seguridad identificadas en los destinos examinados. En esta sección, las vulnerabilidades se agrupan por tipo y severidad.

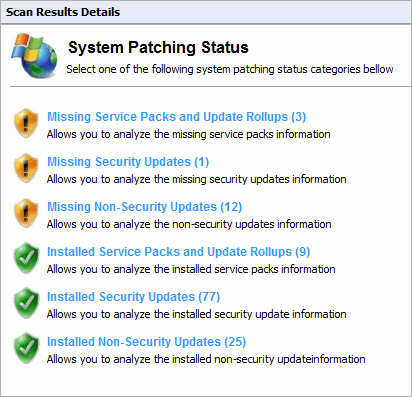

Estado de la aplicación de revisiones del sistema

Haga clic en System Patching Status para ver todas las revisiones faltantes e instaladas en el equipo de destino. Los enlaces disponibles son los siguientes:

- Missing Service Packs and Update Rollups

- Missing Security Updates

- Missing Non-Security Updates

- Installed Service Packs and Update Rollups

- Installed Security Updates

- Installed Non-Security Updates.

Estado de las revisiones del sistema

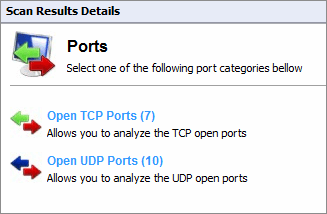

Puertos

Haga clic en Ports para ver todos los puertos TCP y UDP detectados durante un examen. Si se detecta abierto un puerto comúnmente explotado, GFI LanGuard lo marca con color rojo.

Nota

Algunos productos de software pueden utilizar los mismos puertos que los troyanos conocidos. Para brindar seguridad adicional, GFI LanGuard identifica estos puertos como amenazas.

Además de detectar puertos abiertos,GFI LanGuard utiliza tecnología de huellas de servicios para analizar los servicos que se ejecutan en los puertos abiertos detectados. Mediante la huella de servicio, GFI LanGuard puede determinar si un software malintencionado utiliza el puerto abierto detectado.

Todos los puertos UDP y TCP hallados durante un examen

Hardware

Haga clic en Hardware para ver todos los detalles detectados por la auditoría de hardware. La auditoría de hardware, entre otras funciones, muestra datos como direcciones MAC, direcciones IP, tipos de dispositivos, proveedores de dispositivos, etc. En la siguiente tabla se describen los grupos de información sobre hardware:

| Información | Descripción |

|---|---|

| Network Devices | Incluye información de todos los dispositivos físicos, virtuales y enumerados por software. |

| Local Drives | Incluye información sobre las unidades locales, como el espacio en disco disponible y el tipo de sistema de archivos. |

| Processors | Incluye información relacionada con el procesador de un equipo de destino, como el nombre del proveedor y la velocidad. |

| Motherboard | Incluye información relacionada con la placa base de un equipo de destino, como el nombre del producto, el fabricante, la versión y el número de serie. |

| Memory details | Incluye información relacionada con la asignación de memoria de un equipo de destino, como la memoria física o virtual libres disponibles. |

| Storage details | Incluye información relacionada con el almacenamiento de un equipo de destino, como las unidades de disquete, CD-ROM y disco duro. |

| Display adapters | Incluye información relacionada con los dispositivos de pantalla y video de un equipo de destino, como el fabricante de los dispositivos. |

| Other devices | Incluye información de dispositivos que no pertenecen a las categorías mencionadas previamente, como teclados, puertos, mouse y dispositivos de interfaz humana. |

Software

Haga clic en Software para ver todos los detalles de la auditoría de software. En la auditoría de software, entre otras funciones, se muestra información como la siguiente:

- Nombre de la aplicación

- Editor

- Versión.

En la siguiente tabla se describen los grupos de información sobre hardware:

| Icono | Descripción |

|---|---|

| General Applications | Enumera el software instalado en los destinos de examen. |

| AntivirusContramedida de software que detecta malware que se ha instalado en un equipo sin que el usuario lo sepa. Applications | Enumera motores antivirus instalados en los destinos de examen. |

| Instant Messenger Applications | Enumera instalaciones detectadas de aplicaciones de mensajería instantánea en los destinos de examen. |

| Patch Management Applications | Enumera todas las aplicaciones de administración de revisiones detectadas en sus destinos de examen durante un examen. |

| Web Browser Applications | Contiene destinos de examen con exploradores de Internet instalados. |

| Firewall Applications | Enumera información sobre aplicaciones de cortafuegos instaladas en destinos de examen. |

| Anti–phishing Applications | Enumera información sobre motores de protección contra la suplantación de identidad instalados en destinos de examen. |

| VPN Client Applications | Incluye información sobre clientes de redes privadas virtuales de destinos de examen. |

| Peer–To–Peer Applications | Muestra aplicaciones entre pares en destinos de examen. |

Información del sistema

Haga clic en System Information para visualizar todos los detalles relacionados con el sistema operativo instalado en el equipo de destino. En la siguiente tabla se describen los grupos de información del sistema:

| Categoría | Información | Indentifica |

|---|---|---|

| Recursos compartidos |

|

|

| Password Policy |

|

|

| Security Audit Policy |

|

Nota Para ver la directiva de auditoría de seguridad, habilite las auditorías en todos los equipos. Para obtener más información, consulte Habilitación de directivas de auditoría de seguridad. |

| Registry |

|

|

| NETBIOSAcrónimo que representa “sistema básico de entrada y salida de red”. Este sistema proporciona servicios para que las aplicaciones de diferentes equipos de una red se puedan comunicar entre sí. Names |

|

|

| Groups |

|

|

| Usuarios |

|

|

| Logged On Users |

|

|

| Sessions |

|

|

| Servicios |

|

|

| Processes |

|

|

| Remote TOD (time of day) |

|

|