Módulo SSH

O GFI LanGuard conta com um módulo SSH para lidar com a execução de scripts de vulnerabilidade em sistemas baseados em LinuxSistema operacional de fonte aberta que compõe a família de sistemas operacionais Unix./UNIX.

O módulo SSH determina o resultado das verificações de vulnerabilidade de acordo com os dados da interface do usuário (texto) produzidos por um script executado. Isso significa que você pode criar verificações de vulnerabilidade Linux/UNIX personalizadas usando qualquer método de script suportado pelo sistema operacional de destino.

Palavras-chave

O módulo SSH pode executar scripts de verificação de segurança pela janela do seu terminal. Quando uma verificação de vulnerabilidade é realizada em computadores de destino baseados em Linux/UNIX, os scripts de verificação de vulnerabilidade são copiados pela conexão SSH com o respectivo computador de destino e executados localmente.

A conexão SSH é estabelecida usando as credenciais de logon (ou seja, nome de usuário e senha/arquivo de chave privada SSH) especificadas antes do início da verificação de segurança.

O módulo SSH pode determinar o status da verificação de vulnerabilidade por meio das palavras-chave presentes na saída de texto do script executado. O módulo processa as palavras-chave e as interpreta como instruções para o GFI LanGuard. As palavras-chave padrão identificadas pelo módulo SSH incluem:

| Palavra-chave | Descrição |

|---|---|

|

TRUE: / FALSE |

Estas cadeias de caracteres indicam o resultado do script/verificação de vulnerabilidade executada. Quando o módulo SSH detecta um TRUE: significa que a verificação foi bem-sucedida; FALSE: indica falha na verificação de vulnerabilidade. |

|

AddListItem |

Esta cadeia de caracteres aciona uma função interna que adiciona os resultados ao relatório da verificação de vulnerabilidade (ou seja, os resultados da verificação). Esses resultados são exibidos no GFI LanGuard após a conclusão de uma verificação. Esta cadeia de caracteres é formatada da seguinte forma: AddListItem([[[[nó pai]]]],[[[[cadeia real]]]]) |

|

[[[[nó pai]]]] |

Inclui o nome do nó de resultados da verificação ao qual os resultados serão adicionados. |

|

[[[[cadeia real]]]] |

Inclui o valor que será adicionado ao nó de resultados da verificação. Obs. Cada verificação de vulnerabilidade é vinculada a um nó associado de resultados da verificação. Isso significa que os resultados de “AddListItem” são inclusos por padrão em um nó de vulnerabilidade associado/padrão. Dessa forma, se o parâmetro do nó pai está em branco, a função adicionará a cadeia especificada ao nó padrão. |

|

SetDescription |

Esta cadeia de caracteres aciona uma função interna que substitui a descrição padrão de uma verificação de vulnerabilidade por uma nova descrição. Esta cadeia de caracteres é formatada da seguinte forma: SetDescription(\[Nova descrição]) |

|

!!SCRIPT_FINISHED!! |

Esta cadeia de caracteres assinala o final de cada execução do script. O módulo SSH continuará procurando essa cadeia de caracteres até encontrá-la ou atingir o tempo limite. Se o tempo limite for alcançado antes de gerar a cadeia de caracteres “!!SCRIPT_FINISHED!!”, o módulo SSH classificará a verificação de vulnerabilidade em questão como falha. Obs. É obrigatório que cada script personalizado inclua a cadeia de caracteres “!!SCRIPT_FINISHED!!” ao final do processo de verificação. |

Adicionar uma verificação de vulnerabilidade que use um script de shell personalizado

No exemplo abaixo, a verificação de vulnerabilidade criada (para destinos baseados em Linux) usa um script escrito em Bash. A verificação de vulnerabilidade do exemplo verificará a presença de um arquivo de teste chamado “test.file”

Etapa 1: Criar o script

1. Inicie o editor de arquivos de texto de sua escolha.

2. Crie um novo script conforme o código abaixo:

#!/bin/bash

if [ –e test.file ]

then

echo "TRUE:"

else

echo "FALSE:"

fi

echo "!!SCRIPT_FINISHED!!"

3. Salva o arquivo em <caminho da pasta de instalação do GFI LanGuard> ..\Data\Scripts\myscript.sh

Etapa 2: Adicionar a nova verificação de vulnerabilidade

1. Abra o GFI LanGuard.

2. Clique no botão GFI LanGuard e selecione Configuration > Scanning Profiles Editor. Como alternativa, pressione Ctrl + P para abrir o Scanning Profiles Editor.

3. No painel central, selecione a categoria na qual a nova verificação de vulnerabilidade será inclusa (por exemplo, High Security Vulnerabilities…).

4. Na nova janela, adicione uma nova vulnerabilidade clicando em Add no painel central.

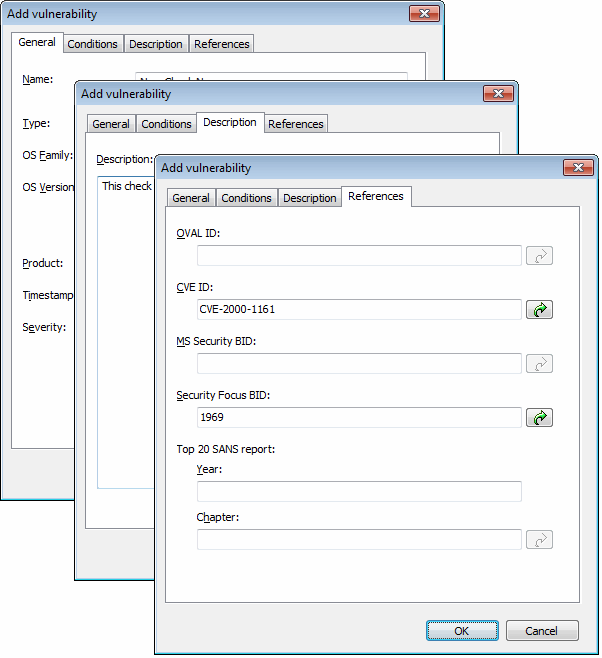

Caixa de diálogo para adicionar vulnerabilidade

5. Navegue pelas guias General, Description e Reference especificando detalhes básicos, como nome, descrição breve, nível de segurança e OVALPadrão que promove conteúdos de segurança abertos e disponíveis ao público, e padroniza a transferência dessas informações por todas as linhas de ferramentas e serviços de segurança. ID da vulnerabilidade (se aplicável).

6. Selecione a guia Conditions e clique no botão Add. Isso abrirá o assistente de propriedades da verificação.

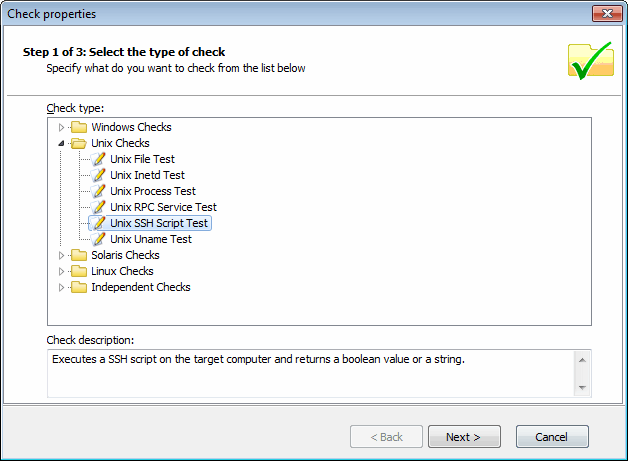

Adicionar verificações de vulnerabilidade - Selecionar tipo de verificação

7. Selecione Unix checks > nó SSH Script Test e clique em Next para prosseguir com a configuração.

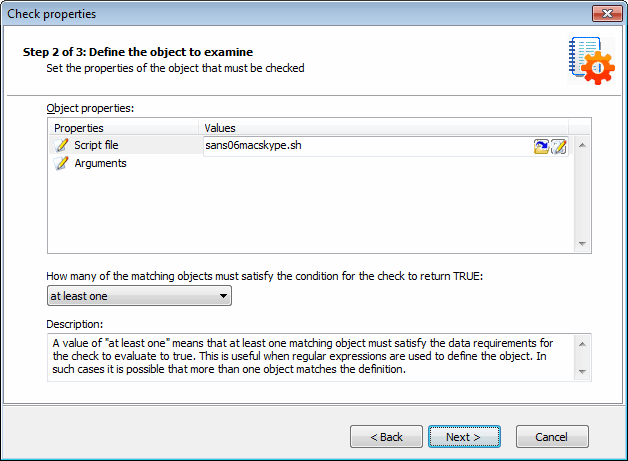

Adicionar verificações de vulnerabilidade - Selecionar arquivo SSH

8. Clique em Choose file e selecione o arquivo do script SSH personalizado que a verificação executará. Clique em Next para prosseguir.

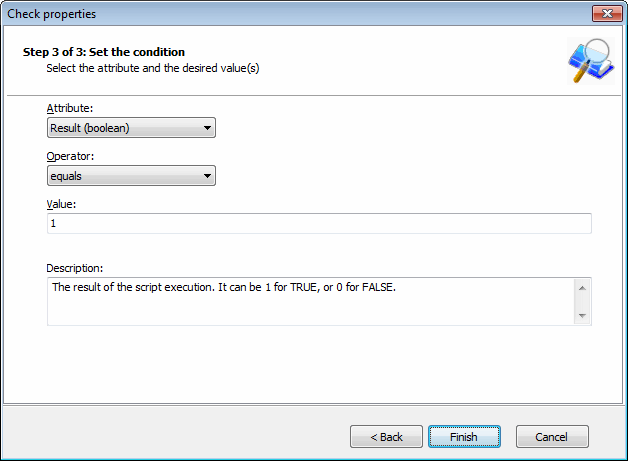

Adicionar verificações de vulnerabilidade - Definir condições

9. Selecione a configuração de condições relativas no assistente para concluir a seleção do script. Clique em Finish para sair do assistente.

10. Clique em OK para salvar a nova verificação de vulnerabilidade.

Etapa 3: Testar o script/verificação de vulnerabilidade usado no exemplo

Verifique o computador do host local usando o perfil de verificação no qual adicionou a nova verificação.

1. Faça logon em um computador de destino Linux e crie um arquivo chamado “test.file”. A verificação gerará um alerta de vulnerabilidade se encontrar o arquivo “test.file”.

2. Inicie a verificação no destino Linux onde você criou o arquivo.

3. Veja os resultados da verificação.