Interpretar resultados da verificação manual

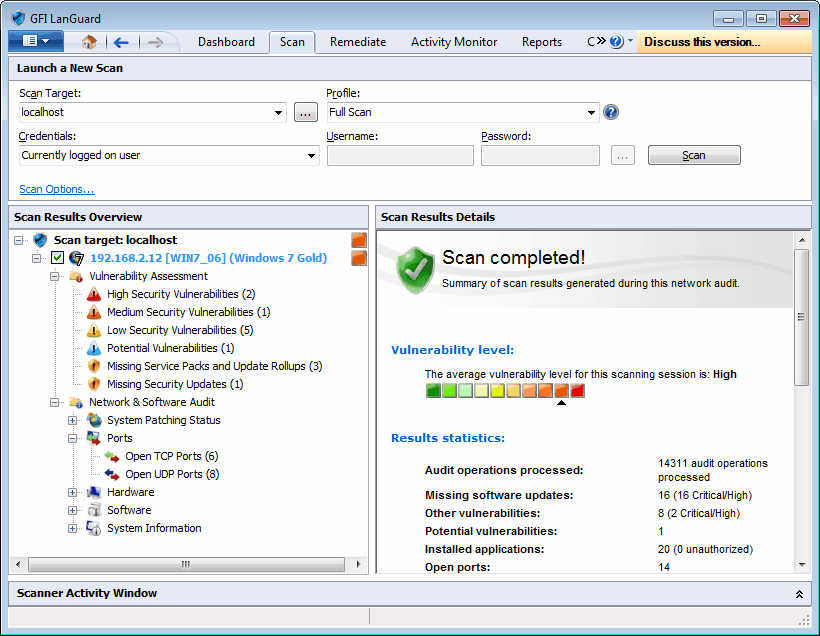

As seções Scan Results Overview e Scan Results Details na guia Scan, são designadas para facilitar o processo de análise do resultado o máximo possível. Use as informações nas seções a seguir para saber como os resultados da verificação são interpretados e quais áreas exigem sua atenção imediata:

- Exibir resultados da verificação

- Classificação de nível

- Avaliação de vulnerabilidade

- Auditoria de rede e software

Exibir resultados da verificação

Use esta seção para interpretar resultados gerados pelas verificações manuais e os resultados armazenados no back-end do banco de dados. Para obter mais informações, consulte Verificações manuais.

Para visualizar os resultados da verificação manual:

1. Inicie o GFI LanGuard e clique na guia Scan.

2. Inicie uma nova verificação ou carregue os resultados do banco de dados/arquivo. Para obter mais informações, consulte Carregar resultados a partir do banco de dados.

3. Depois de concluído, os resultados são exibidos nas seções Scan Result Overview e Scan Results Details.

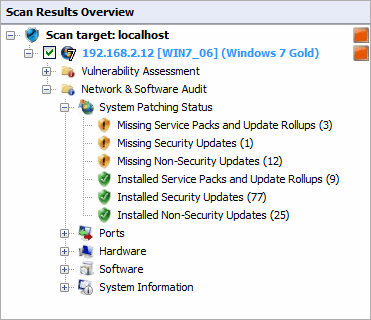

Visão geral dos resultados

Em Scan Results Overview, expanda um nó de computador para acessar os resultados recuperados durante a verificação. Os resultados da verificação de segurança são organizados em dois sub-nós identificados como:

Quando uma verificação está em andamento, cada nó de computador tem um ícone que classifica o tempo de resposta. A tabela a seguir descreve os diferentes ícones usados pelo GFI LanGuard para classificar o tempo de resposta. O primeiro ícone indica que a inspeção está na fila, enquanto o segundo ícone indica que a verificação está em andamento.

| Categoria | Informações | Descrição |

|---|---|---|

|

Resposta rápida | Menos de 25 ms |

|

Resposta média | Entre 25 ms e 100 ms |

|

Resposta lenta | Mais de 100 ms |

Classificação do nível

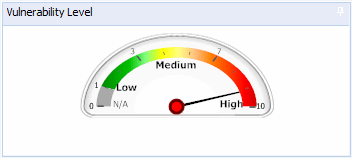

O nível de vulnerabilidade do GFI LanGuard é uma classificação atribuída a cada computador verificado. A classificação pode ser visualizada de:

- Scan Results Details – Esta seção na guia Scan fornece um medidor do nível de vulnerabilidade atribuído aos computadores/grupos que foram verificados

- Dashboard – A seção Dashboard fornece informações de computadores específicos ou grupos selecionados de computadores da árvore de computadores. Selecione o computador/grupo e abra o medidor de vulnerabilidade a partir do painel direito. Selecione Entire Network para exibir o nível de vulnerabilidade de todas as verificações de destino.

Medidor do nível de vulnerabilidade

Como o nível de vulnerabilidade é calculado?

O nível de vulnerabilidade é calculado usando o sistema de ponderação. Após uma verificação, as vulnerabilidades descobertas do GFI LanGuard são agrupadas em categorias classificadas por gravidade:

- High

- Medium

- Low

Para cada classificação, uma pontuação ponderada é fornecida. Isso é baseado no número total de vulnerabilidades por categoria.

Obs.

Quando o nível de vulnerabilidade não puder ser avaliado e/ou a verificação de vulnerabilidade não puder ser executada, GFI LanGuard fornece uma classificação N/A.

Pontuações ponderadas

| Categoria | Número de vulnerabilidades detectadas | Pontuações |

|---|---|---|

| Vulnerabilidades altas |

1-2 3-5 > 5 |

8 9 10 |

| Vulnerabilidades médias |

1-2 3-5 > 5 |

5 6 7 |

| Vulnerabilidades baixas |

1-2 3-5 > 5 |

2 3 4 |

Classificação da pontuação

Após classificar as vulnerabilidades detectadas e gerar uma pontuação para cada categoria, o nível de vulnerabilidade geral é gerado. O nível de vulnerabilidade é a classificação de gravidade com a pontuação mais alta.

Pontuações do nível de vulnerabilidade:

- Uma pontuação de >= 8, resultam em classificação de vulnerabilidade High

- Uma pontuação de <= 7 e >= 5, resulta em classificação de vulnerabilidade Medium

- Uma pontuação de <= 4 e >=1, resulta em uma classificação de vulnerabilidade Low.

Exemplo

Durante uma verificação do Computador A, as seguintes vulnerabilidades foram descobertas:

- 3 vulnerabilidades altas

- 8 vulnerabilidades médias

- 5 vulnerabilidades baixas.

A pontuação de cada categoria foi calculada por GFI LanGuard e retornou os seguintes resultados:

- 3 vulnerabilidades altas = 9

- 8 vulnerabilidades médias = 7

- 5 vulnerabilidades baixas = 3.

O nível de vulnerabilidade para o Computador A é, portanto, HIGH.

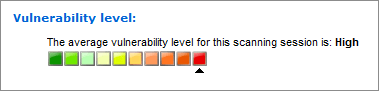

Medidor de vulnerabilidade da guia Dashboard

O nível de vulnerabilidade é indicado usando o gráfico de barras colorido:

- Barra vermelha = nível de vulnerabilidade alto

- Barra verde = nível de vulnerabilidade baixo

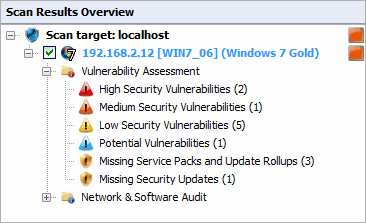

Avaliação de vulnerabilidade

O nó Vulnerability Assessment

Clique em qualquer lugar no nó Vulnerability Assessment para visualizar as vulnerabilidades de segurança identificadas no computador de destino agrupado por tipo e gravidade.

Vulnerabilidades de segurança altas

Clique nos sub-nós High Security Vulnerabilities ou Low Security Vulnerabilities para obter uma lista dos pontos fracos descobertos durante a auditoria de um dispositivo de destino. Os grupos são descritos na tabela a seguir:

| Grupo | Descrição |

|---|---|

| Mail, FTPProtocolo usado para transferir arquivos entre computadores da rede., RPC, DNSBanco de dados usado pelas redes TCP/IP que habilita a tradução dos nomes do host em números IP e o fornecimento de outras informações relacionadas ao domínio. e diversos | Mostra as vulnerabilidades descobertas nos servidores FTP, DNS e nos servidor de email SMTP/POP3/IMAP. Links para os artigos da base de dados de conhecimento da Microsoft® ou outra documentação de suporte são fornecidos. |

| Web | Lista as vulnerabilidades descobertas nos servidores Web (como problemas de configuração errada). Os servidores Web compatíveis incluem Apache, Internet Information Services (IIS®) e NetscapeNavegador da Web desenvolvido originalmente pela Netscape Communications Corporation.. |

| Serviços | Lista as vulnerabilidades descobertas nos serviços ativos bem como a lista de contas não utilizadas que ainda estão ativas e acessíveis nos destinos verificados. |

| Registro | As configurações de registro de um dispositivo de rede verificado são listadas. Links para documentação de suporte e descrições breves da vulnerabilidade são fornecidos. |

| Software | Enumera os softwares instalados nos dispositivos de rede verificados. Links para documentação de suporte e descrições breves da vulnerabilidade são fornecidos. |

| Rootkit | Enumera as vulnerabilidades descobertas porque tem um rootkit instalado nos dispositivos de rede verificados. Links para documentação de suporte e descrições breves da vulnerabilidade são fornecidos. |

Vulnerabilidades potenciais

Selecione o sub-nó Potential vulnerabilities para exibir os itens do resultado da verificação classificados como possíveis pontos fracos da rede. Embora não sejam classificados como vulnerabilidades, essas entradas do resultado de verificações ainda exibem atenção especial porque usuários maldosos podem explorá-las durante atividade maliciosa.

Por exemplo, durante a verificação de vulnerabilidade GFI LanGuard enumera todos os modems instalados e configurados nos computadores de destino. Se não forem utilizados, os modems não são nenhuma ameaça à rede. Se conectados a uma linha telefônica, esses modems podem, entretanto, ser usados para obter acesso não autorizado e não monitorado à Internet. Os usuários podem desviar potencialmente da segurança do perímetro corporativo, incluindo firewalls, antivírus, classificação de sites da Web e bloqueio de conteúdo da Web. Isso expõe a infraestrutura de TI corporativo a uma grande variedade de ameaças, incluindo ataques de hackers. GFI LanGuard considere os modems instalados como possíveis ameaças e enumere-os no sub-nó Potential Vulnerabilities.

Service packs ausentes

Clique nos sub-nós Missing Service Packs and Update Rollups ou Missing Security Updates para verificar quaisquer atualizações de software faltantes ou patches. Para uma lista completa de service packs e patches ausentes que podem ser identificados pelo GFI LanGuard, consulte http://go.gfi.com/?pageid=ms_app_fullreport

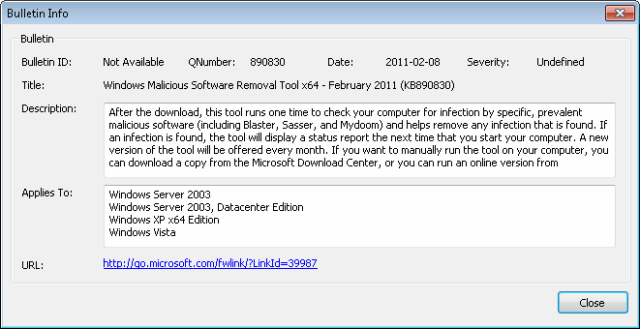

Informações do boletim

Para acessar as informações do boletim, clique com o botão direito do mouse no service pack respectivo e selecione More details > Bulletin Info.

Caixa de diálogo Bulletin info

Auditoria de rede e software

O nó Network & Software Audit

Clique em Network & Software Audit para exibir as vulnerabilidades de segurança identificadas nos destinos verificados. Nesta seção, as vulnerabilidades são agrupadas por tipo e gravidade.

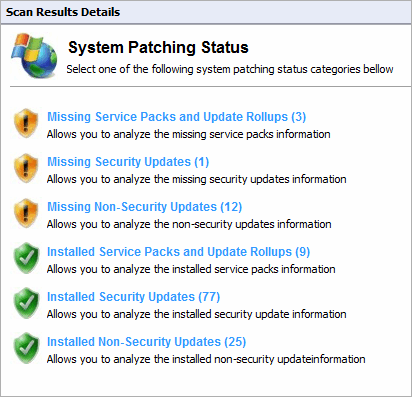

Status de patches do sistema

Clique em System Patching Status para exibir todos os patches faltantes e instalados em uma máquina de destino. Os links disponíveis são:

- Service packs ausentes e pacotes cumulativos de atualizações

- Atualizações de segurança ausentes

- Atualizações não relacionadas à segurança ausentes

- Service packs e pacotes cumulativos de atualizações instalados

- Atualizações de segurança instaladas

- Atualizações não relacionadas à segurança instaladas.

Status dos patches do sistema

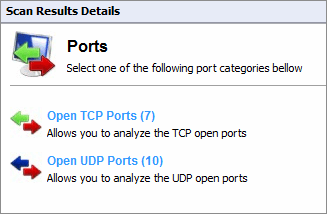

Portas

Clique em Ports para exibir todas as portas TCP e UDP abertas detectadas durante uma verificação. Se uma porta comumente explorada for descoberta aberta, o GFI LanGuard marca essa porta em vermelho.

Obs.

Alguns produtos de software podem usar as mesmas portas que os conhecidos Trojans. Para segurança adicional, GFI LanGuard identifica essas portas como uma ameaça.

Além da detecção de portas abertas, GFI LanGuard usa tecnologia de impressão digital de serviços para analisar os serviços que estão executando atrás das portas abertas detectadas. Com a impressão digital de serviços GFI LanGuard pode detectar se software malicioso está usando a porta aberta detectada.

Todas as portas UDP e TCP encontradas durante uma verificação

Hardware

Clique em Hardware para exibir todos os detalhes descobertos pela auditoria de hardware. A auditoria de hardware, entre outras coisas, exibe informações como endereços MAC, endereços IP, tipo de dispositivo; fornecedor do dispositivo, etc. A tabela abaixo descreve os grupos de informações de hardware:

Software

Clique em Software para exibir todos os detalhes envolvidos na auditoria de software. A auditoria de software, entre outras coisas, exibe informações como:

- Nome do aplicativo

- Editor

- Versão.

A tabela abaixo descreve os grupos de informações de hardware:

Informações do sistema

Clique em System Information para ver todos os detalhes relacionados ao sistema operacional instalado em uma máquina de destino. A tabela abaixo descreve os grupos de informações do sistema:

| Categoria | Informações | Identifica |

|---|---|---|

| Compartilhamentos |

|

|

| Política de senha |

|

|

| Política de auditoria de segurança |

|

Obs. Para exibir política de auditoria de segurança, habilite a auditoria nos computadores de destino. Para obter mais informações, consulte Habilitar políticas de auditoria de segurança. |

| Registro |

|

|

| Nomes NETBIOSSigla de Network Basic Input/Output. Esse sistema oferece serviços para permitir que os aplicativos de diversos computadores de uma rede se comuniquem entre si. |

|

|

| Grupos |

|

|

| Usuários |

|

|

| Usuários conectados |

|

|

| Sessões |

|

|

| Serviços |

|

|

| Processos |

|

|

| TOD (hora do dia) remoto |

|

|