Modulo SSH

GFI LanGuard comprende un modulo SSH che gestisce l'esecuzione di script di vulnerabilità sui sistemi basati su LinuxUn sistema operativo open source che fa parte della famiglia del sistema operativo Unix./UNIX.

Il modulo SSH determina il risultato dei controlli di vulnerabilità attraverso i dati interfaccia utente (testo) prodotti da uno script eseguito. Ciò significa che è possibile creare dei controlli personalizzati di vulnerabilità Linux/UNIX tramite qualsiasi metodo di scripting che è supportato dal sistema operativo del computer di destinazione.

Parole chiave

Il modulo SSH può eseguire script di scansione di sicurezza tramite la sua finestra terminale. Quando si lancia una scansione di sicurezza sui computer di destinazione basati su Linux/UNIX, gli script del controllo di vulnerabilità vengono copiati tramite una connessione SSH sul rispettivo computer di destinazione ed eseguiti in locale.

La connessione SSH viene stabilita utilizzando le credenziali di accesso (ossia nome utente e password/file di chiave privata SSH) specificate prima dell'avvio di una scansione di sicurezza.

Il modulo SSH può determinare lo stato di un controllo di vulnerabilità tramite parole chiave specifiche presenti nel testo dello script eseguito. Queste parole chiave vengono elaborate dal modulo e interpretate come istruzioni per GFI LanGuard. Le parole chiave standard identificate dal modulo SSH comprendono le seguenti:

| Parola chiave | Descrizione |

|---|---|

|

TRUE: / FALSE |

Queste stringhe indicano il risultato del controllo di vulnerabilità/script eseguito. Quando il modulo SSH rileva una parola chiave TRUE, significa che il controllo è stato completato correttamente; FALSE: indica che il controllo di vulnerabilità non è riuscito. |

|

AddListItem |

Questa stringa attiva una funzione interna che aggiunge i risultati al rapporto del controllo delle vulnerabilità (ossia i risultati della scansione). Questi risultati vengono visualizzati su GFI LanGuard dopo il completamento di una scansione. Questa stringa viene formattata come segue: AddListItem([[[[parent node]]]],[[[[actual string]]]]) |

|

[[[[nodo padre]]]] |

Comprende il nome del nodo dei risultati della scansione nel quale verrà aggiunto il risultato. |

|

[[[[stringa effettiva]]]] |

Comprende il valore che verrà aggiunto nel nodo dei risultati della scansione. NOTA Ogni controllo di vulnerabilità è correlato a un nodo dei risultati della scansione associato. Questo significa che i risultati ‘AddListItem’ sono inclusi per impostazioni predefinita in un nodo di vulnerabilità associato/predefinito. In tal modo, se il nodo superiore viene lasciato vuoto, la funzione aggiungerà la stringa specificata al nodo predefinito. |

|

SetDescription |

Questa stringa attiva una funzione interna che sovrascriverà la descrizione predefinita di un controllo di vulnerabilità con una nuova descrizione. Questa stringa viene formattata come segue: SetDescription([Nuova descrizione]) |

|

!!SCRIPT_FINISHED!! |

Questa stringa segna la fine di ogni esecuzione di script. Il modulo SSH continuerà a cercare questa stringa fino a quando non la troverà o fino a quando si verificherà un time-out. Se si verifica un time-out prima che venga generata la stringa "!!SCRIPT_FINISHED!!", il modulo SSH classificherà il rispettivo controllo di vulnerabilità come non riuscito. |

Aggiunta di un controllo delle vulnerabilità che utilizza uno script di shell personalizzato

Nell'esempio riportato di seguito viene creato un controllo di vulnerabilità (per computer di destinazione basati su Linux) che utilizza uno script scritto in Bash. Il controllo di vulnerabilità in questo esempio tenterà di rilevare la presenza di un file fittizio denominato "test.file".

Passaggio 1: Creare lo script

1. Lanciare l'editor di file di testo preferito.

2. Creare un nuovo script utilizzando il seguente codice:

#!/bin/bash

if [ –e test.file ]

then

echo "TRUE:"

else

echo "FALSE:"

fi

echo "!!SCRIPT_FINISHED!!"

3. Salva il file in <percorso cartella di installazione GFI LanGuard > ..\Data\Scripts\myscript.sh

Passaggio 2: Aggiungere il nuovo controllo di vulnerabilità

1. Avviare GFI LanGuard.

2. Fare clic sul pulsante GFI LanGuard e selezionare Configurazione > Editor dei profili di scansione. In alternativa, premere CTRL + P per avviare l’Editor profili di scansione.

3. Dal riquadro centrale, selezionare la categoria in cui verrà inserito il nuovo controllo di vulnerabilità (ad esempio, Vulnerabilità di sicurezza di livello alto…).

4. Nella nuova finestra, aggiungere una nuova vulnerabilità facendo clic su Aggiungi nel riquadro centrale.

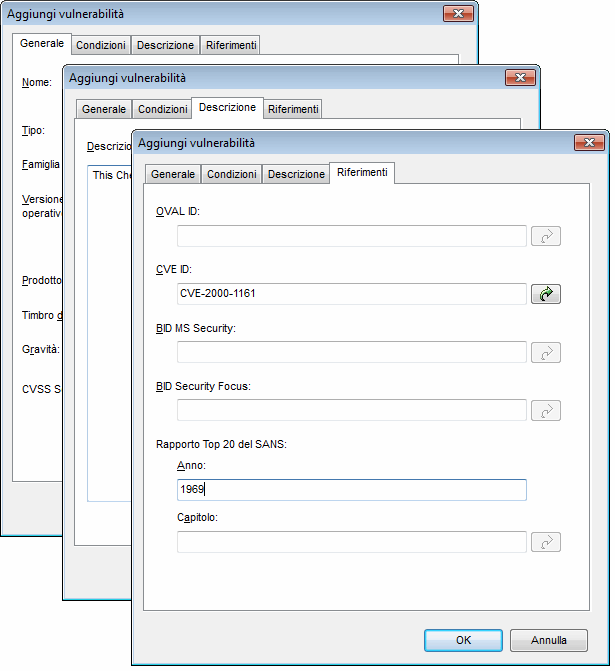

Finestra di dialogo Aggiungi vulnerabilità

5. Nelle schede Generale, Descrizione e Riferimento, specificare i dettagli di base quali il nome della vulnerabilità, una breve descrizione, il livello di sicurezza e l'ID OVALUno standard che promuove contenuto di sicurezza aperto e pubblicamente disponibile e standardizza il trasferimento di tali informazioni nell'intero spettro di strumenti e servizi di sicurezza. (se disponibile).

6. Scegliere la scheda Condizioni e fare clic sul pulsante Aggiungi. Verrà visualizzata la procedura guidata per il controllo delle proprietà.

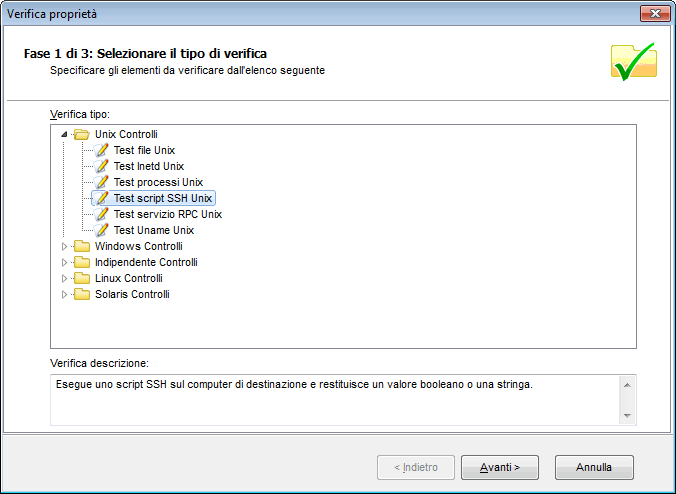

Aggiunta di controlli di vulnerabilità - Selezione del tipo di controllo

7. Selezionare il nodo Controlli Unix > Test script SSH e fare clic sul pulsante Avanti per continuare la configurazione.

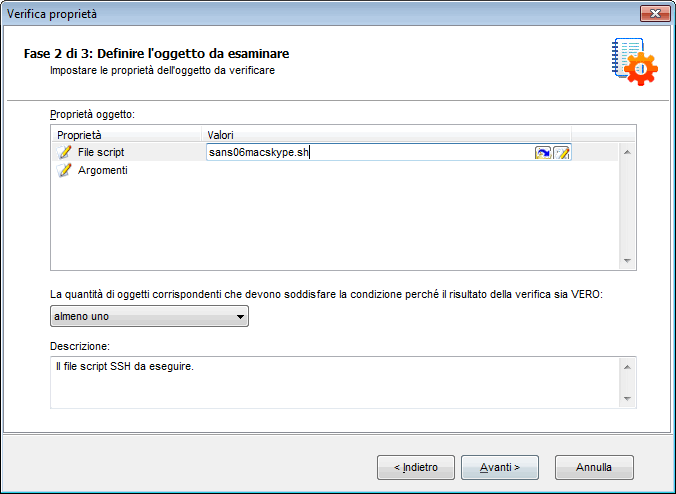

Aggiunta di controlli di vulnerabilità - Selezione del file SSH

8. Fare clic su Scegli file e selezionare il file SSH script personalizzato che verrà eseguito durante questo controllo. Fare clic su Avanti per continuare.

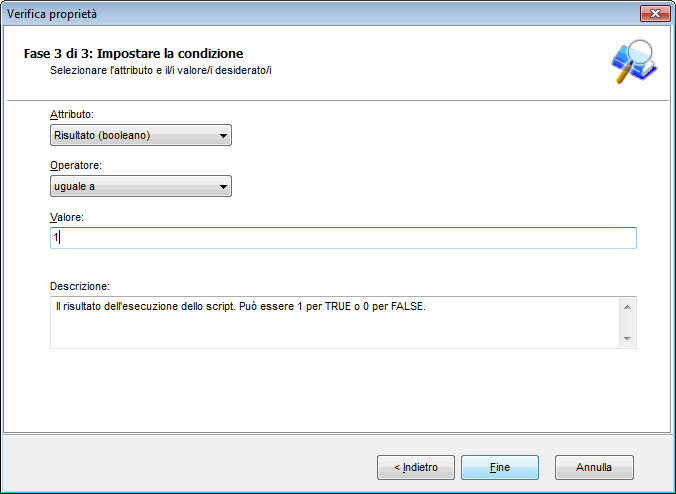

Aggiunta di controlli di vulnerabilità - Definizione delle condizioni

9. Nella procedura guidata, selezionare la configurazione delle condizioni appropriata per completare la selezione degli script. Fare clic su Fine per uscire dalla procedura guidata.

10. Fare clic su OK per salvare il nuovo controllo di vulnerabilità.

Passaggio 3: Verifica del controllo di vulnerabilità/script utilizzato nell'esempio

Eseguire la scansione del computer host locale utilizzando il profilo di scansione in cui è stato aggiunto il nuovo controllo.

1. Accedere a un computer di destinazione Linux e creare un file denominato "test.file". Qualora trovasse un file denominato "test.file", questo controllo genererà un avviso di vulnerabilità.

2. Lanciare una scansione sul computer di destinazione Linux in cui è stato creato il file.

3. Controllare i risultati della scansione.