SSH 模块

GFI LanGuard 包含 SSH 模块,可以在 Linux属于 Unix 操作系统系列一部分的开源操作系统。/UNIX 系统上处理漏洞脚本的执行。

SSH 模块通过执行的脚本生成的 UI(文本)数据确定漏洞检查的结果。 这意味着您可以使用目标操作系统支持的任何脚本方法创建自定义 Linux/UNIX 漏洞检查。

关键词

SSH 模块可通过它的终端窗口运行安全扫描脚本。 在基于 Linux/UNIX 的目标计算机上启动安全扫描时,会通过 SSH 连接将漏洞检查脚本复制到对应的目标计算机上并在本地执行。

SSH 连接是使用在开始安全扫描之前指定的登录凭据(即用户名和密码/SSH 私钥文件)建立的。

SSH 模块可以通过所执行脚本的文本输出中存在的特定关键词来确定漏洞检查的状态。 该模块将处理这些关键词并解读为 GFI LanGuard 的指示。 SSH 模块识别的标准关键词包括:

| 关键词 | 描述 |

|---|---|

|

TRUE: / FALSE |

这些字符串指示执行的漏洞检查/脚本结果。 SSH 模块检测到 TRUE,则表示检查成功;检测到 FALSE,则表示漏洞检查失败。 |

|

AddListItem |

此字符串可触发将结果添加到漏洞检查报告(即扫描结果)的内部函数。 扫描完成后,这些结果显示在 GFI LanGuard 中。 此字符串的格式如下: AddListItem([[[[父节点]]]],[[[[实际字符串]]]]) |

|

[[[[父节点]]]] |

包含要将结果添加到的扫描结果节点的名称。 |

|

[[[[实际字符串]]]] |

包含将会添加到的扫描结果节点的值。 注意 每个漏洞检查都绑定到关联的扫描结果节点。 这意味着 ‘AddListItem’ 结果默认包含在关联的/默认漏洞节点下。 这样,如果父节点参数为空,该函数会将指定字符串添加到默认节点。 |

|

SetDescription |

此字符串触发用新描述覆盖漏洞检查的默认描述的内部功能。 此字符串的格式如下:SetDescription([新描述]) |

|

!!SCRIPT_FINISHED!! |

此字符串标志每个脚本执行结束。 SSH 模块将继续寻找此字符串,直到找到此字符串或者超时。 如果在生成 ‘!!SCRIPT_FINISHED!!’ 字符串之前发生超时,SSH 模块将把相应的漏洞检查归类为失败。 注意 每个自定义脚本都在其检查过程的最后输出 ‘!!SCRIPT_FINISHED!!’ 字符串,这至关重要。 |

添加使用自定义 shell 脚本的漏洞检查

在下面的示例中,使用用 Bash 编写的脚本创建漏洞检查(针对基于 Linux 的目标计算机)。 此示例中的漏洞检查将测试是否存在叫 ‘test.file’ 的虚拟文件

步骤 1:创建脚本

1.启动您最喜欢的文本文件编辑器。

2.使用下列代码创建新脚本:

#!/bin/bash

if [ –e test.file ]

then

echo "TRUE:"

else

echo "FALSE:"

fi

echo "!!SCRIPT_FINISHED!!"

3.将文件保存在 <GFI LanGuard 安装文件夹路径> ..\Data\Scripts\myscript.sh

步骤 2:添加新漏洞检查

1.启动 GFI LanGuard。

2.单击 GFI LanGuard 按钮,并选择“配置”>“扫描配置文件编辑器”。 或者按 CTRL + P 启动扫描配置文件编辑器。

3.从中间的窗格,选择要包含新漏洞检查的类别(例如,“高安全漏洞...”)。

4.在新窗口中,通过单击中间窗格的添加添加新漏洞。

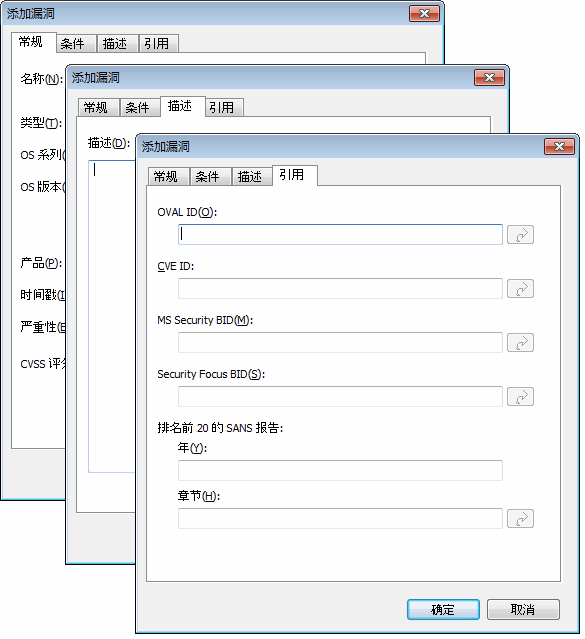

添加漏洞对话框

5.通过常规、描述和参考资料选项卡,指定基本详细信息,如漏洞名称、简短描述、安全级别和 OVAL提高开放和公开安全内容可用性,并对此信息在整个安全工具和服务范围内进行标准化转换的标准。 ID(如果可用)。

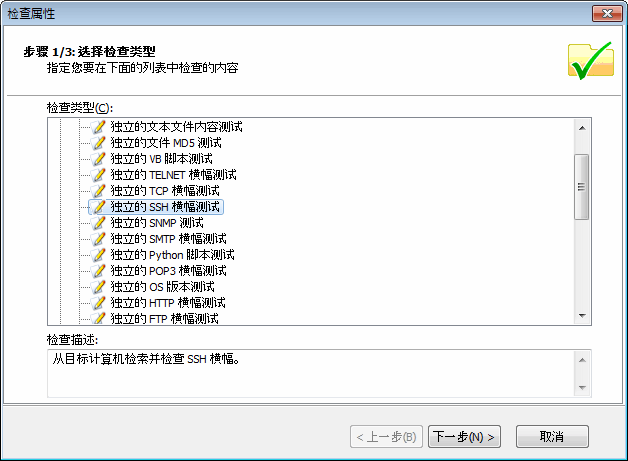

添加漏洞检查 - 选择检查类型

7.选择 Unix 检查 > SSH 脚本测试节点并单击“下一步”按钮继续设置。

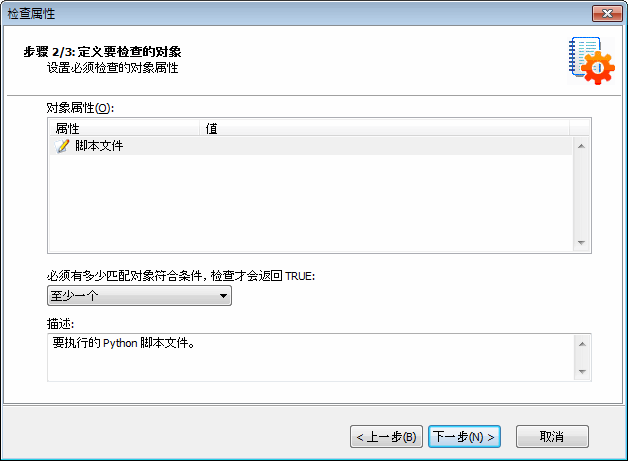

添加漏洞检查 - 选择 SSH 文件

8.单击选择文件并选择在此检查过程中执行的自定义 SSH 脚本文件。 单击下一步继续。

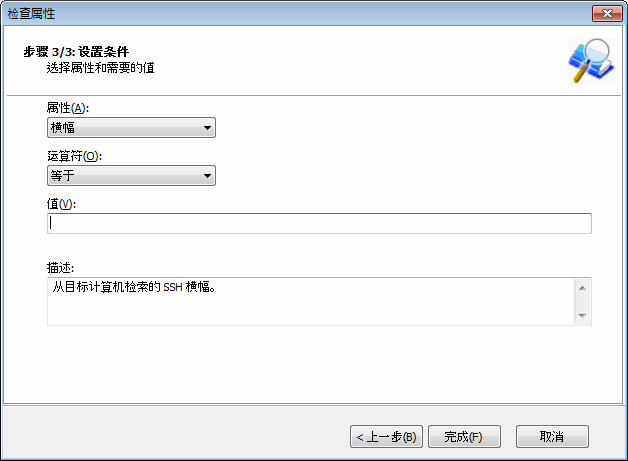

添加漏洞检查 - 定义条件

9.在向导中选择相关的条件设置以最终确定脚本选择。 单击“完成”以退出向导。

10.单击确定以保存新的漏洞检查。

步骤 3:测试在示例中使用的漏洞检查/脚本

使用添加了新的检查位置的扫描配置文件扫描您的本地主机在网络中,本地主机是当前正在使用的计算机。 您可以通过使用保留的 IP 地址 (127.0.0.1) 参考本地主机。在本手册中,本地主机是安装 GFI LanGuard 的计算机。。

1.登录到 Linux 目标计算机并创建名为 'test.file' 的文件。 如果找到名为 'test.file' 的文件,那么检查将生成漏洞警报。

2.在您创建了该文件的 Linux 目标上启动扫描。

3.检查扫描结果。