SSH-Modul

GFI LanGuard enthält ein SSH-ModulEin Modul, mit dem sich auf Grundlage der Konsolendaten (Text), die von einem ausgeführten Skript erzeugt werden, das Ergebnis von Sicherheitsprüfungen ermitteln lässt. Das heißt, dass Sie mithilfe beliebiger Skripting-Methoden, die vom Linux/UNIX-Betriebssystem des Zielcomputers unterstützt werden, eigene Linux/UNIX-Sicherheitsprüfungen erstellen können. Die Ausgabe der Ergebnisse erfolgt per Text in der Konsole., das die Ausführung von Skripten für die Schwachstellenprüfung auf LinuxEin Open Source-Betriebssystem, das Bestandteil der Unix-Betriebssystemfamilie ist. und Unix-Systemen übernimmt.

Das SSH-Modul bestimmt das Ergebnis der Schwachstellen-Checks über die Benutzeroberflächen (Text)-Daten, die durch ein ausgeführtes Skript erstellt werden. Das heißt, Sie können benutzerdefinierte Schwachstellenprüfungen unter Linux/Unix mit jedem Skriptverfahren erstellen, das durch das Linux-/Unix-Betriebssystem des Zielcomputers unterstützt wird und die Ergebnisse als Text für die Konsole ausgibt.

Stichwörter

Das SSH-Modul kann Sicherheitsscan-Skripte über das Terminalfenster starten. Wenn ein Sicherheitsscan auf Zielcomputern mit Linux/Unix gestartet wird, werden die Skripte zur Prüfung der Schwachstellen über eine SSH-Verbindung auf den entsprechenden Zielcomputer kopiert und dort lokal ausgeführt.

Die SSH-Verbindung wird mit den Anmeldedaten aufgebaut (das heißt mit Benutzername und Kennwort bzw. der privaten SSH-Schlüsseldatei), die vor dem Start eines Sicherheitsscans definiert wurden.

Das SSH-Modul kann den Status einer Schwachstellenprüfung durch spezifische Stichwörter bestimmen, die in der Textausgabe des ausgeführten Skripts enthalten sind. Diese Stichwörter werden durch das Modul verarbeitet und als Anweisung für GFI LanGuard interpretiert. Standardstichwörter, die durch das SSH-Modul identifiziert werden, lauten wie folgt:

| Stichwort | Beschreibung |

|---|---|

|

TRUE: / FALSE |

Diese Strings geben das Ergebnis der ausgeführten Schwachstellenprüfung bzw. des ausgeführten Skripts an. Wenn das SSH-Modul den Wert TRUE erkennt, bedeutet dies, dass die Prüfung erfolgreich war. FALSE bedeutet, dass die Schwachstellenprüfung fehlgeschlagen ist. |

|

AddListItem |

Dieser String löst eine interne Funktion aus, welche die Ergebnisse im Bericht über die Schwachstellenprüfung ergänzt, d. h. in den Scan-Ergebnissen. Diese Ergebnisse werden in GFI LanGuard angezeigt, sobald der Scan abgeschlossen ist. Dieser String wird wie folgt formatiert: AddListItem([[[[übergeordneter Knoten]]]],[[[[eigentlicher String]]]]) |

|

[[[[übergeordneter Knoten]]]] |

Enthält den Namen eines Knotens mit Scan-Ergebnissen, zu dem das Ergebnis hinzugefügt wird. |

|

[[[[eigentlicher String]]]] |

Enthält den Wert, der zum Knoten mit den Scan-Ergebnissen hinzugefügt wird. HINWEIS Jede Schwachstellenprüfung ist mit einem entsprechenden Knoten für Scan-Ergebnisse verbunden. Das bedeutet, dass die Ergebnisse von „AddListItem“ standardmäßig im zugeordneten oder Standardknoten für Schwachstellen enthalten sind. Wenn der übergeordnete Knotenparameter leer bleibt, ergänzt die Funktion auf diese Weise den definierten String im Standardknoten. |

|

SetDescription |

Dieser String löst eine interne Funktion aus, welche die Standardbeschreibung einer Schwachstellenprüfung durch eine neue Beschreibung ersetzt. Dieser String wird wie folgt formatiert: SetDescription([Neue Beschreibung]) |

|

!!SCRIPT_FINISHED!! |

Dieser String markiert das Ende der jeweiligen Skriptausführung. Das SSH-Modul sucht nach diesem String, bis er gefunden wird, oder bis eine Zeitüberschreitung eintritt. Wenn ein Zeitüberschreitung eintritt, bevor der String !!SCRIPT_FINISHED!! erzeugt wurde, stuft das SSH-Modul die entsprechende Schwachstellenprüfung als fehlgeschlagen ein. HINWEIS Es ist äußerst wichtig, dass jedes benutzerdefinierte Skript den String „!!SCRIPT_FINISHED!!“ am Ende des Prüfungsvorgangs ausgibt. |

Hinzufügen einer Schwachstellenprüfung mit einem benutzerdefinierten Shellskript

In folgendem Beispiel erzeugen wir eine Schwachstellenprüfung (für Zielcomputer mit Linux-Betriebssystem), bei dem ein Skript in Bash geschrieben wurde. Die Schwachstellenprüfung in diesem Beispiel prüft die Existenz einer Dummy-Datei mit der Bezeichnung „Test.File“.

Schritt 1: Erstellen des Skripts

1. Starten Sie Ihren bevorzugten Texteditor.

2. Erstellen Sie ein neues Skript mit folgendem Code:

#!/bin/bash

if [ –e test.file ]

then

echo "TRUE:"

else

echo "FALSE:"

fi

echo "!!SCRIPT_FINISHED!!"

3. Speichern Sie die Datei im < GFI LanGuard Installationsordnerpfad >... \Data\Scripts\myscript.sh

Schritt 2: Hinzufügen einer neuen Prüfung auf Sicherheitsrisiken

1. Starten Sie GFI LanGuard.

2. Klicken Sie auf die Schaltfläche GFI LanGuard, und wählen Sie Konfiguration > Scan-Profil-Editor. Sie können auch die Tasten STRG + P drücken, um den Scan-Profil-Editor zu starten.

3. Klicken Sie im mittleren Bereich auf die Kategorie, zu der die neue Schwachstellenprüfung gehören soll (z. B. „Gefährliche Schwachstellen“).

4. Fügen Sie im neuen Fenster eine neue Schwachstellenprüfung hinzu, indem Sie im mittleren Bereich auf Hinzufügen klicken.

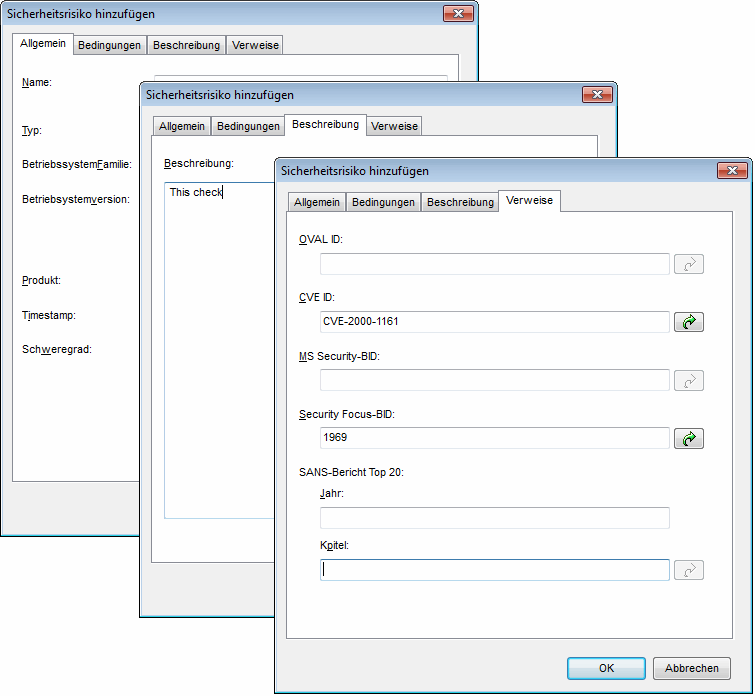

Dialog „Schwachstelle hinzufügen“

5. Definieren Sie über die Registerkarten Allgemein, Beschreibung und Referenz die wichtigsten Details, wie Name der Schwachstelle, Kurzbeschreibung, Sicherheitsebene und OVALEin Standard, mit dem Sicherheitsinformationen offen und zugänglich gemacht werden sollen und der für eine Standardisierung der Übertragung dieser Informationen an alle Sicherheitstools und -dienste sorgt.-ID (sofern zutreffend).

6. Klicken Sie auf der Registerkarte Bedingungen auf die Schaltfläche Hinzufügen. Dadurch wird der Assistent zur Prüfung der Eigenschaften geöffnet.

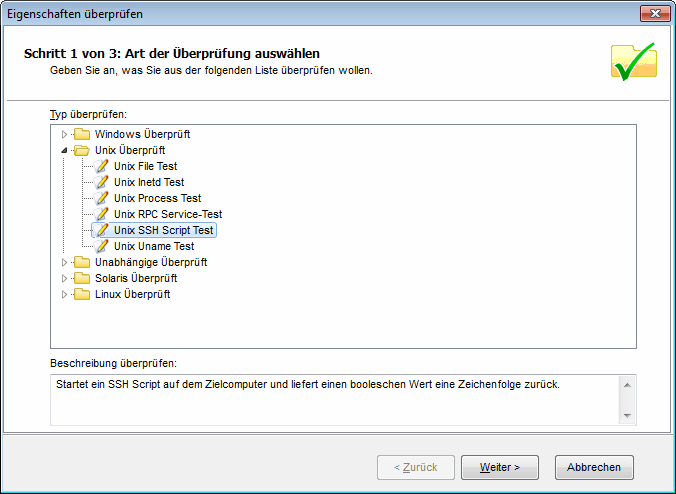

Hinzufügen von Schwachstellenprüfungen – Prüfungstyp wählen

7. Wählen Sie den Knoten Unix-Prüfungen > SSH-Skript-Test, und klicken Sie anschließend auf die Schaltfläche „Weiter“, um mit der Konfiguration fortzufahren.

Hinzufügen von Schwachstellenprüfungen – SSH-Datei wählen

8. Klicken Sie auf Datei auswählen, und wählen Sie die benutzerdefinierte SSH-Skript-Datei, die bei dieser Prüfung ausgeführt werden soll. Klicken Sie auf Weiter, um fortzufahren.

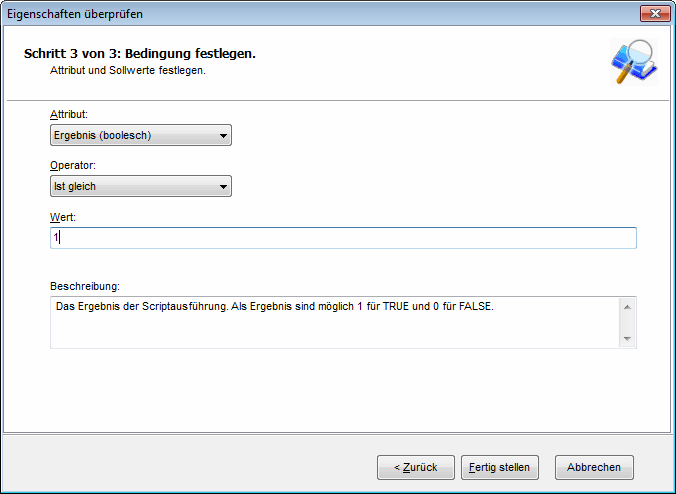

Hinzufügen von Schwachstellenprüfungen – Bedingungen definieren

9. Wählen Sie im Assistenten die Konfiguration der relativen Bedingungen aus, um die Skriptauswahl zu übernehmen. Klicken Sie auf „Fertig stellen“, um den Assistenten zu beenden.

10. Klicken Sie auf OK, um die neue Schwachstellenprüfung zu speichern.

Schritt 3: Die im Beispiel verwendete Schwachstellenprüfung bzw. das verwendete Skript testen

Scannen Sie den lokalen Hostcomputer mit dem Scan-Profil, in dem die neue Prüfung hinzugefügt wurde.

1. Melden Sie sich auf einem Linux-Zielcomputer an, und erstellen Sie eine Datei mit dem Namen „Test.File“. Diese Prüfung erzeugt einen Warnhinweis aufgrund einer Schwachstelle, wenn die Datei „Test.File“ gefunden wird.

2. Starten Sie einen Scan auf dem Linux-Zielcomputer, auf dem Sie die Datei erstellt haben.

3. Prüfen Sie die Scan-Ergebnisse.