Interpretieren von Scan-Ergebnissen

In den Bereichen Scan-Ergebnisse – Übersicht und Scan-Ergebnisse – Details auf der Registerkarte Scannen können die Ergebnisse analysiert werden. In den folgenden Abschnitten erfahren Sie, wie Sie Scan-Ergebnisse interpretieren und Bereiche erkennen, die einen sofortigen Eingriff erfordern:

Anzeigen von Scan-Ergebnissen

Anzeigen von Scan-Ergebnissen

Konsultieren Sie diesen Abschnitt, um Ergebnisse von manuellen Scans sowie im Datenbank-Backend gespeicherte Ergebnisse interpretieren zu können. Weitere Informationen finden Sie unter Manuelle Scans.

So zeigen Sie Scan-Ergebnisse an:

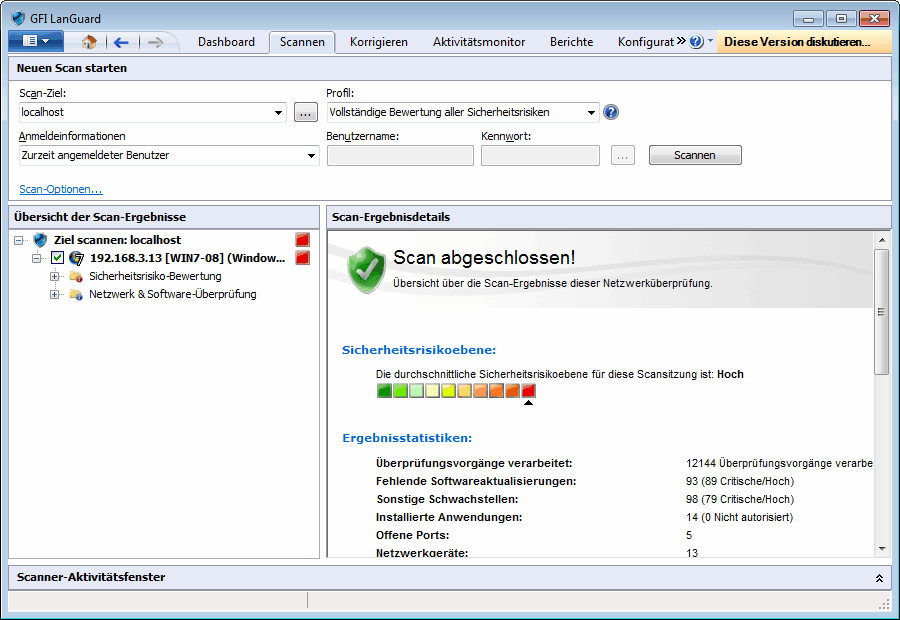

- Starten Sie GFI LanGuard, und klicken Sie auf die Registerkarte Scan.

- Starten Sie einen neuen Scan oder laden Sie einen Scan aus der Datenbank/einer Datei. Weitere Informationen finden Sie unter Laden von Ergebnissen aus der Datenbank.

- Nach Abschluss des Scans werden die Ergebnisse unter Scan-Ergebnisse – Übersicht und Scan-Ergebnisse – Details angezeigt.

Übersicht der Scan-Ergebnisse

Erweitern Sie unter Scan-Ergebnisse – Übersicht den Knoten eines Computers, um die während des Scans gesammelten Ergebnisse anzuzeigen. Sicherheitsscan-Ergebnisse sind in zwei Unterknoten unterteilt:

Während der Durchführung eines Scans wird neben jedem Knoten ein Symbol angezeigt, das die Reaktionszeit einstuft. In der unteren Tabelle werden die verschiedenen Symbole beschrieben, die GFI LanGuard für die Einstufung der Reaktionszeit verwendet. Das erste Symbol verweist darauf, dass der Scan in der Warteschlange steht, das zweite Symbol darauf, dass der Scan abgearbeitet wird.

| Kategorie | Informationen | Beschreibung |

|---|---|---|

|

Schnelle Antwort | Weniger als 25 ms |

|

Mittelschnelle Antwort | Zwischen 25 und 100 ms |

|

Langsame Antwort | Mehr als 100 ms |

Bewertung der Schwachstellengrades

Bewertung der Schwachstellengrades

In der Schwachstellenbewertung vergibt GFI LanGuard für jeden Computer eine Bewertung, nachdem er gescannt wurde. Die Bewertung kann folgendermaßen angezeigt werden:

- Scanergebnisse – Details – In diesem Abschnitt der Registerkarte Scan finden Sie eine Schwachstellenbewertung der gescannten Computer/Gruppen.

- DashboardEine grafische Ansicht, in der der Status verschiedener gegenwärtig aktiver oder geplanter Operationen angezeigt wird. – Im Abschnitt „Dashboard“ erhalten Sie Informationen über bestimmte Computer oder ausgewählte Gruppen von Computern aus der Baumstruktur. Wählen Sie den Computer/die Gruppe, und zeigen Sie im rechten Teil die Schwachstellenbewertung an. Wählen Sie „Gesamtes Netzwerk“, um die Einstufung der Schwachstellen für alle Scan-Ziele anzuzeigen.

Anzeige der Schwachstelleneinstufung

Wie wird der Gefährdungsgrad ermittelt?

Der Gefährdungsgrad wird anhand eines Bewertungssystems berechnet. Nach einem Scan gruppiert GFI LanGuard die erkannten Schwachstellen in Kategorien nach dem Schweregrad:

- Hoch

- Mittel

- Niedrig

Für jede Bewertung wird eine gewichtete Bewertung angezeigt. Diese hängt von der Gesamtzahl der Schwachstellen pro Kategorie ab.

HINWEIS

Wenn die Schwachstelleneinstufung nicht bestimmt werden kann und/oder kein Scan durchgeführt wurde, vergibt GFI LanGuard die Bewertung k. A..

Gewichtung

| Kategorie | Anzahl der ermittelten Schwachstellen | Werte |

|---|---|---|

| Hoher Gefährdungsgrad |

1–2 3–5 > 5 |

8 9 10 |

| Mittlerer Gefährdungsgrad |

1–2 3–5 > 5 |

5 6 7 |

| Niedriger Gefährdungsgrad |

1–2 3–5 > 5 |

2 3 |

Klassifizierung der Werte

Nach der Kategorisierung der erkannten Schwachstellen und der Ermittlung des Ergebnisses für die jeweilige Kategorie wird der Gesamtgefährdungsgrad ermittelt. Der Gefährdungsgrad entspricht dem jeweils höchsten Schweregrad.

Einstufung das Gefährdungsgrads:

- Ein Ergebnis >=8 führt zu einer hohen Schwachstellenbewertung.

- Ein Ergebnis <= 7 und >=5 führt zu einer mittlerenSchwachstellenbewertung.

- Ein Ergebnis von <= 4 und >=1 führt zu einer niedrigenSchwachstellenbewertung.

Beispiel

Während des Scans von Computer A wurden folgende Schwachstellen ermittelt:

- 3 Schwachstellen mit hohem Gefährdungsgrad

- 8 Schwachstellen mit mittlerem Gefährdungsgrad

- 5 Schwachstellen mit geringem Gefährdungsgrad

Die Bewertung für jede Kategorie wurde mit den folgenden Ergebnissen berechnet:

- 3 Schwachstellen mit hohem Gefährdungsgrad = 9

- 8 Schwachstellen mit mittlerem Gefährdungsgrad = 7

- 5 Schwachstellen mit geringem Gefährdungsgrad = 3

Der Gefährdungsgrad für Computer A ist dementsprechend HOCH.

Dashboard „Schwachstellenbewertung“

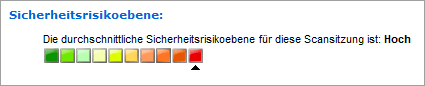

Der Gefährdungsgrad wird grafisch durch einen Farbbalken angezeigt:

- Rot = hoher Gefährdungsgrad

- Grün = niedriger Gefährdungsgrad.

Schwachstellenbewertung

Schwachstellenbewertung

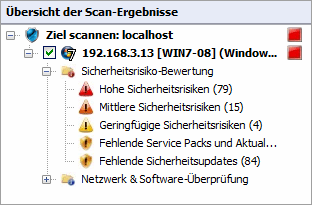

Der Knoten für die Schwachstellenbewertung

Klicken Sie auf einen Knoten Schwachstellenbewertung, um die auf dem Zielcomputer identifizierten Schwachstellen nach Art und Schweregrad anzuzeigen.

Gefährliche Schwachstellen

Klicken Sie auf den Unterknoten Gefährliche Schwachstellen oder Ungefährliche Schwachstellen, um eine Liste der Schwachstellen anzuzeigen, die bei der Überprüfung eines Zielgerätes erkannt wurden. Gruppen werden in der folgenden Tabelle beschrieben:

| Gruppe | Beschreibung |

|---|---|

| Mail, FTPEin Protokoll, das zur Übertragung von Dateien zwischen Netzwerkcomputern verwendet wird., RPC, DNSEine in TCP/IP-basierten Netzwerken verwendete Datenbank, mit der sich Hostnamen in IP-Adressen übersetzen und andere Domänen-bezogene Informationen bereitstellen lassen. und Diverses | Zeigt die Schwachstellen an, die auf FTP-Servern, DNS-Servern sowie SMTP/POP3/IMAP-Mailservern erkannt wurden. Es stehen Verknüpfungen zu Artikeln der Microsoft® Knowledge Base oder anderen Supportdokumentationen zur Verfügung. |

| Web | Listet entdeckte Schwachstellen auf Webservern auf (beispielsweise falsche Konfigurationen). Zu den unterstützten Webservern gehören Apache, Internetinformationsdienste (IIS®) und NetscapeEin Webbrowser, der ursprünglich von der Netscape Communications Corporation entwickelt worden ist.. |

| Dienste | Listet die auf den aktiven Diensten erkannten Schwachstellen sowie die nicht verwendeten Benutzerkonten auf, die noch aktiv und auf den gescannten Zielcomputern zugänglich sind. |

| Registry | Listet die Schwachstellen auf, die in den Registrierungseinstellungen des gescannten Netzwerkgeräts erkannt wurden. Es stehen Links zur Supportdokumentation und zu Kurzbeschreibungen der Schwachstelle zur Verfügung. |

| Software | Listet die Schwachstellen auf, die für die auf dem gescannten Netzwerkgerät installierte Software gefunden wurden. Es stehen Links zur Supportdokumentation und Kurzbeschreibungen der Schwachstelle zur Verfügung. |

| Rootkit | Listet die Schwachstellen auf, die nach der Installation eines Rootkits auf dem gescannten Netzwerkgerät erkannt wurden. Es stehen Links zur Supportdokumentation und Kurzbeschreibungen der Schwachstelle zur Verfügung. |

Potentielle Schwachstellen

Wählen Sie den Unterknoten Potentielle Schwachstellen, um die Scan-Ergebnisse anzuzeigen, die als mögliche Netzwerkschwachstellen eingestuft wurden. Obgleich diese nicht als Schwachstellen gelten, verdienen diese Scan-Ergebnisse dennoch entsprechende Aufmerksamkeit, da sie von böswilligen Nutzern für illegale Aktivitäten genutzt werden können.

Bei einem Scan auf Schwachstellen zeigt GFI LanGuard beispielsweise alle Modems an, die auf den Zielcomputern installiert und konfiguriert sind. Wenn diese Modems nicht benutzt werden, stellen sie keine Gefahr dar. Sind sie jedoch mit einer Telefonleitung verbunden, können diese Modems genutzt werden, um einen unkontrollierten und nicht autorisierten Zugriff auf das Internet zu erhalten. Benutzer können potenziell die Sicherheitsvorkehrungen am Unternehmensperimeter (einschließlich Firewall, Virenschutz, Website-Bewertung und Webinhaltsblockierung) umgehen. Dies setzt die IT-Infrastruktur des Unternehmens einer Vielzahl von Bedrohungen einschließlich Hacker-Angriffen aus. GFI LanGuard sieht installierte Modems als mögliche Bedrohungen an und führt Sie im Unterknoten Potenzielle Sicherheitsrisiken auf.

Fehlende Service Packs

Klicken Sie auf den Unterknoten Fehlende Service Packs und Aktualisierungs-Rollups oder Fehlende Sicherheitsaktualisierungen, um zu überprüfen, welche Softwareaktualisierungen oder Patches fehlen. Eine vollständige Liste der fehlenden Service Packs und Patches, die von GFI LanGuard identifiziert werden können, finden Sie unter http://go.gfi.com/?pageid=ms_app_fullreport.

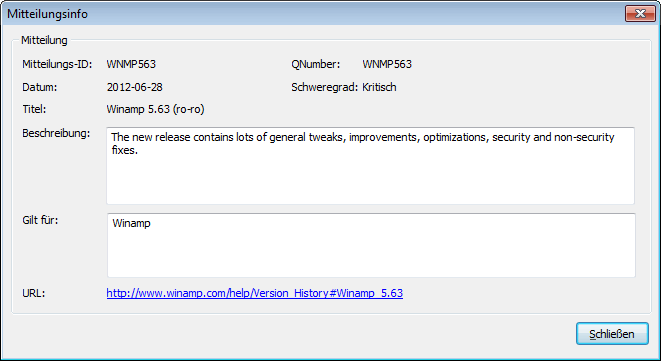

Bulletin-Informationen

Klicken Sie für den Zugriff auf Bulletin-InformationenEine Sammlung von Informationen über ein Patch oder Update von Microsoft®. Liefert zusammen mit GFI LANguard genauere Informationen über ein installiertes Patch oder Update. Die Informationen beinhalten die Bulletin-ID, den Titel, eine Beschreibung, die URL und die Dateigröße. mit der rechten Maustaste auf das entsprechende Service Pack und anschließend auf Weitere Details > Bulletin-Informationen.

Bulletin-Informationsdialog

Netzwerk- und Softwareüberprüfung

Netzwerk- und Softwareüberprüfung

Der Knoten „Netzwerk- und Softwareüberprüfung“

Klicken Sie auf den Knoten Netzwerk- und Softwareüberprüfung, um die auf den gescannten Zielcomputern identifizierten Sicherheitsrisiken anzuzeigen. In diesem Abschnitt werden Schwachstellen nach Schweregrad und Art gruppiert.

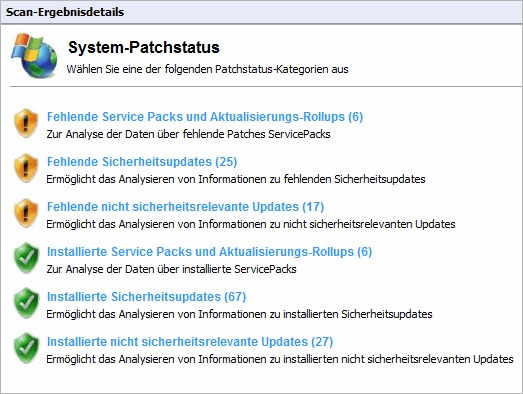

Klicken Sie auf System-Patchstatus, um alle fehlenden und installierten Patches auf einem Zielcomputer anzuzeigen. Folgende Links sind verfügbar:

- Fehlende Service Packs und Aktualisierungs-Rollups

- Fehlende Sicherheitsaktualisierungen

- Fehlende nicht sicherheitsrelevante Aktualisierungen

- Installierte Service Packs und Aktualisierungs-Rollups

- Installierte Sicherheitsaktualisierungen

- Installierte nicht sicherheitsrelevante Aktualisierungen

Status von Systempatches

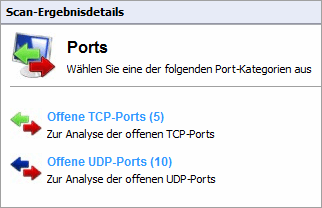

Klicken Sie auf Ports, um alle offenen TCP- und UDP-PortsAkronym für „User Datagram Protocol“. Es dient der Übertragung von UDP-Daten zwischen verschiedenen Geräten. Bei diesem Protokoll wird nicht garantiert, dass Pakete auch tatsächlich ankommen. anzuzeigen, die während eines Scans erkannt wurden. Wenn ein häufig missbrauchter Port offen ist, markiert GFI LanGuard diesen rot.

HINWEIS

Manche Softwareprodukte können Ports nutzen, die häufig von Trojanern verwendet werden. GFI LanGuard erkennt diese Ports und stuft sie für eine höhere Sicherheit als Bedrohung ein.

Neben der Erkennung von offenen Ports verwendet GFI LanGuard die so genannte Fingerabdrucktechnologie, die Dienste analysiert, die die erkannten offenen Ports nutzen. Mit dem Fingerprint-Dienst kann GFI LanGuard erkennen, ob schädliche Software die erkannten offenen Ports nutzt.

Alle UDP- und TCP-PortsAkronym für „Transmitting Control Protocol“. Dieses Protokoll sorgt dafür, dass Anwendungen mithilfe bekannter Computerports Daten über das Internet übertragen und empfangen können., die während eines Scans gefunden werden

Klicken Sie auf Hardware, um alle Details anzuzeigen, die während einer Hardwareüberprüfung erkannt wurden. Die Hardwareüberprüfung zeigt unter anderem Informationen wie MAC-Adressen, IP-Adressen, Gerätetyp, Gerätehersteller usw. an. In der unteren Tabelle werden die verschiedenen Gruppen mit Hardwareinformationen beschrieben:

Klicken Sie auf Software, um alle Details zur Softwareüberprüfung anzuzeigen. Die Softwareüberprüfung zeigt unter anderem folgende Informationen an:

- Anwendungsname

- Herausgeber

- Version

In der unteren Tabelle werden die verschiedenen Gruppen mit Hardwareinformationen beschrieben:

| Symbol | Beschreibung |

|---|---|

| Allgemeine Anwendungen | Führt die auf den Scan-Zielen installierte Software auf. |

| Anti-VirusEine Art von Malware, die einen Computer infiziert. Das Ziel eines Virus ist es, auf einem Computer Schaden anzurichten, indem Dateien und Anwendungen beschädigt werden. Bei einem Virus handelt es sich um ein selbstreplizierendes Programm, das sich im gesamten Computersystem verbreiten kann.-Anwendungen | Führt auf den Scan-Zielen installierte Anti-Virus-Engines auf. |

| Instant-Messenger-Anwendungen | Führt alle auf den Scan-Zielen erkannten Instanzen von Instant-Messenger-Anwendungen auf. |

| Patch-Management-Anwendungen | Listet alle installierten Patch-Verwaltungsanwendungen auf, die während eines Scans auf Ihren Scan-Zielen erkannt wurden. |

| Webbrowser-Anwendungen | Führt alle Scan-Ziele mit installierten Internetbrowsern auf. |

| Firewall-Anwendungen | Führt Informationen zu den auf den Scan-Zielen installierten Firewall-Anwendungen auf. |

| Anti-Phishing-Anwendungen | Listen Informationen über installierte Anti-Phishing-Engines auf den Scan-Zielen auf. |

| VPN-Client-Anwendungen | Führt Informationen zu den auf den Scan-Zielen installierten Virtual Private Network-Clients auf. |

| Peer-to-Peer-Anwendungen | Führt Informationen zu den auf den Scan-Zielen installierten Peer-To-Peer-Anwendungen auf. |

Klicken Sie auf Systeminformationen, um alle Details zum Betriebssystem anzuzeigen, das auf den Zielcomputern installiert ist. In der unteren Tabelle werden die verschiedenen Gruppen der Systeminformationen beschrieben:

| Kategorie | Informationen | Identifizieren |

|---|---|---|

| Freigaben |

|

|

| Kennwortrichtlinie |

|

|

| Sicherheitsüberwachungsrichtlinie |

|

HINWEIS Aktivieren Sie zur Anzeige der Sicherheitsüberwachungsrichtlinie die Überprüfung auf den Zielcomputern. Weitere Informationen finden Sie unter Sicherheitsüberwachungsrichtlinien aktivieren. |

| Registry |

|

|

| NetBIOS-Bezeichnungen |

|

|

| Gruppen |

|

|

| Benutzer |

|

|

| Angemeldete Benutzer |

|

|

| Sitzungen |

|

|

| Dienste |

|

|

| Prozesse |

|

|

| Entfernte Tageszeit (TOD) |

|

|